Quando falamos de Hacking ético, isso envolve uma tentativa legítima de acessar um sistema de computador, aplicativo ou dados sem autorização.

Em outras palavras, o hacking ético é quando uma pessoa tenta acessar um sistema de computador ou informações sem permissão, mas com uma intenção benéfica, a fim de identificar e corrigir vulnerabilidades de segurança e proteger o sistema contra ataques maliciosos.

As ferramentas de hacking ético desempenham um papel importante em testar as vulnerabilidades na rede de computadores e nos aplicativos.

Isso envolve copiar as táticas e comportamentos de atacantes mal-intencionados para realizar o hacking ético.

Esse procedimento ajuda a localizar falhas de segurança que podem ser corrigidas antes que um atacante mal-intencionado possa aproveitá-las.

Para testar as defesas de um sistema, a empresa que é proprietária do sistema ou rede permite que hackers éticos realizem essas atividades.

Isso significa que, ao contrário do hacking malicioso, o processo é organizado, aprovado e, mais importante, ético.

O objetivo dos hackers éticos é investigar o sistema ou rede em busca de vulnerabilidades que hackers maliciosos possam explorar ou destruir.

Ao fazer isso, eles podem fortalecer a segurança do sistema e torná-lo mais resistente a ataques ou capaz de evitá-los.

Qual é a forma mais comum usada por hackers?

O método de invasão mais usado é o phishing. Todos os dias, nossas caixas de entrada de e-mails e aplicativos de mensagens são saturadas por mensagens de phishing.

Essas mensagens fingem ser de uma empresa (como Amazon, Netflix, etc.) ou de um amigo em quem você confia. Elas geralmente contam uma história para fazer com que você abra um anexo ou clique em um link.

É um ataque que tenta roubar seu dinheiro ou sua identidade enganando você a revelar informações pessoais, como números de cartão de crédito, informações de conta bancária ou senhas, em sites que parecem legítimos, mas são fraudulentos.

Qual site é mais Frequentemente Alvo de Hackers?

Em média, 30.000 novos sites são comprometidos todos os dias.

Com um aumento de 39,5% no final de 2020, o WordPress agora é responsável por 43,2% dos sites online.

O WordPress é especialmente vulnerável devido à grande seleção de plugins de terceiros que os usuários utilizam.

Muitos proprietários de sites e desenvolvedores de WordPress já sofreram ataques devido a vulnerabilidades nos plugins.

Devido à grande quantidade de usuários, os sites do WordPress são um alvo principal para hackers.

15 Melhores Ferramentas de Hacking Ético

| Melhores ferramentas de hacking ético | Caracteristicas Principais |

|---|---|

| 1. Wireshark | É um navegador padrão de pacotes em três painéis. É um software multiplataforma que funciona no Linux, Windows, OS X, FreeBSD, NetBSD, etc. Captura de tráfego ao vivo e análise offline. Inspeção profunda de centenas de protocolos. Útil na análise de VoIP. Tráfego USB bruto também pode ser capturado por ele. Ele analisa o tráfego da rede. |

| 2. NMAP | Detecção de sistema operacional Especificação de alvo Varredura de portas Evasão e falsificação de firewall/IDS Descoberta de hospedeiros Técnicas de varredura Varredura de scripts Detecção de serviços ou versões Evasão e falsificação Enumeração das portas abertas nos hospedeiros alvo. Identificação de hospedeiros em uma rede. Utilizando o sistema operacional, o Nmap encontra todos os serviços ativos no hospedeiro. Examinando os serviços de rede em dispositivos remotos para aprender o nome e o número da versão do aplicativo. Com a ajuda do Nmap Scripting Engine (NSE), pode-se interagir com o hospedeiro alvo. O Nmap pode encontrar falhas ou vulnerabilidades potenciais em sistemas em rede. |

| 3. Burp Suite | Recursos de teste de penetração manual. Capture tudo o que seu navegador visualiza. Ataques automatizados avançados/personalizados. Brute-forcing e fuzzing mais rápidos. Varredura automatizada em busca de vulnerabilidades. Aproveite a tecnologia AST pioneira. Ferramentas de produtividade. Análise detalhada de mensagens. Extensões. Crie extensões personalizadas. |

| 4. Metasploit | Suporte de Banco de Dados Intermediário Evitando Antivírus Classificação de Exploração Hashes e Quebra de Senhas Identificação Única de Carga Útil Pivotando no Metasploit Executando Módulos Privados Escalada de Privilégios Sniffing de Pacotes Testando Vulnerabilidades de Segurança. |

| 5,Nikto | Nikto pode detectar mais de 6700 arquivos/CGIs potencialmente perigosos. Os itens e plugins de varredura são atualizados com frequência e podem ser atualizados automaticamente. Nikto também pode verificar detalhes de versões desatualizadas de 1200 servidores. Varredura de várias portas em um servidor ou vários servidores e usar um arquivo Nmap como entrada. Suporte completo para SSL (Unix com OpenSSL). Tentar adivinhar credenciais (nome de usuário/senha) para áreas de autorização. Salvar solicitações/respostas completas para testes positivos. Também encontra subdomínios para servidores web. |

| 6. Intruder | Uma ferramenta de varredura de perímetro incluída no Intruder permite que os usuários filtrem informações e produzam resultados baseados em contexto. O Intruder escaneia seus servidores, sistemas em nuvem, sites e dispositivos de ponto final que são acessíveis publicamente e privadamente. O Intruder analisa dados brutos dos principais mecanismos de varredura para que você possa se concentrar nos problemas que realmente importam. As equipes de segurança podem avaliar e gerenciar novos riscos e responder a incidentes usando o scanner de ameaças emergentes do Intruder. As avaliações automatizadas são realizadas pela funcionalidade de monitoramento contínuo, que também ajuda as equipes a resolver problemas antes de um ataque. |

| 7. Aircrack-Ng | Ao contrário de atacar diretamente o Ponto de Acesso, o Aircrack-ng é uma ferramenta versátil que ataca os clientes. O Aircrack-ng tem a capacidade de quebrar a segurança WEP sem a necessidade de autenticação de clientes. O Airdrop-ng é uma ferramenta de desautenticação sem fio baseada em regras. As redes sem fio são mapeadas pelo Airgraph-ng. O suporte para ataques de dicionário WEP e ataques de replay. |

| 8. Nessus | Usando um scanner de porta para verificar a segurança de um servidor web contra serviços como DNS e SSH. Todas as principais tecnologias da web, incluindo JavaScript, AJAX, ASP, ASP.NET, PHP, Ruby, JRun e CGI, são suportadas. Descoberta de diretórios com permissões fracas. Utilizando um editor de vulnerabilidades, é possível modificar ou criar ataques personalizados. Ataque de dicionário para testar a autenticação HTTP ou a força de senha em páginas de login. Identifica vulnerabilidades na web, como XSS e injeção SQL. |

| 9. Acunetix | AI/Aprendizado de Máquina: refere-se a sistemas de computador que são capazes de aprender e tomar decisões com base em dados, sem precisar ser explicitamente programados. API: uma sigla para Interface de Programação de Aplicativos, é um conjunto de rotinas, protocolos e ferramentas para construir aplicativos de software. Controles de Acesso/Permissões: é um conjunto de regras que limitam o acesso de usuários a determinados recursos em um sistema, com base em suas funções e autorizações. Painel de Atividades: é uma ferramenta que exibe uma visão geral das atividades em um sistema, permitindo que os usuários monitorem o uso e o desempenho. Monitoramento de Atividades: é a prática de coletar e analisar informações sobre as atividades de usuários em um sistema, com o objetivo de detectar e prevenir problemas de segurança e desempenho. Alertas/Notificações: são mensagens automáticas enviadas por um sistema para informar os usuários sobre eventos importantes ou potenciais problemas. Segurança de Aplicativos: é o conjunto de medidas e técnicas utilizadas para proteger os aplicativos de software contra ameaças de segurança. Gerenciamento de Avaliações: é o processo de avaliar e medir o desempenho de um sistema ou aplicativo em relação a padrões ou metas estabelecidos. |

| 10. SQLMap | Usuários, senhas criptografadas, funções, criptografias, bancos de dados, tabelas e colunas podem ser listados. Podemos nos conectar diretamente ao banco de dados sem usar injeção de SQL, fornecendo credenciais do DBMS, endereços IP, portas e nomes de banco de dados. O usuário pode visualizar apenas uma parte das entradas em cada coluna. Granularidade e flexibilidade em relação tanto às mudanças de usuários quanto às funcionalidades. As técnicas de injeção de consulta de empilhamento, baseadas em erros, baseadas em booleanos, baseadas em tempo e de consulta UNION são todas totalmente suportadas. |

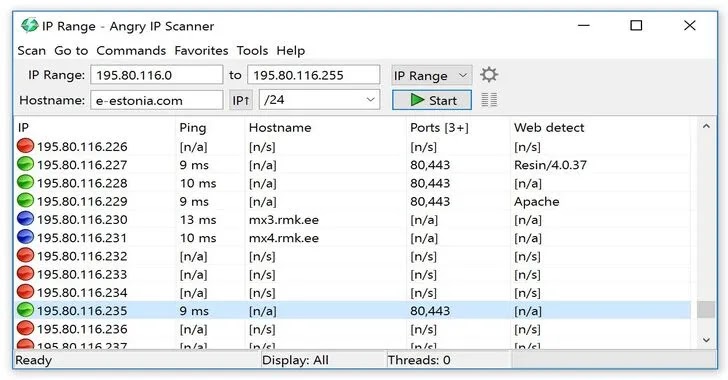

| 11. Angry IP Scanner | Detectar todos os dispositivos Aplicar filtros aos resultados da varredura Scanner de endereços IP e portas muito rápido Multiplataforma e leve Detectar a ausência de privilégios O host deve enviar o pacote ICMP. |

| 12. QualysGuard | Gerenciamento de endpoints é algo que ele faz muito bem. Encontre, avalie, classifique e priorize vulnerabilidades críticas enquanto reduz o risco de um ciberataque em tempo real. Localize bugs de configuração de segurança de infraestrutura em vários tipos de sistemas operacionais. Analise ameaças e configurações incorretas em tempo real, com precisão seis sigma. Ameaças críticas podem ser corrigidas rapidamente e ativos podem ser colocados em quarentena com apenas um clique. A plataforma de nuvem privada Qualys oferece uma ampla gama de capacidades de relatórios para uso rápido dos seus dados. |

| 13. Invicti | Usuários, senhas criptografadas, funções, tabelas de senhas criptografadas, bancos de dados, tabelas e colunas podem ser listados. Podemos nos conectar diretamente ao banco de dados sem usar injeção de SQL, fornecendo as credenciais do DBMS, endereços IP, portas e nomes de banco de dados. O usuário pode extrair apenas uma parte das entradas em cada coluna. Grande flexibilidade em relação a alternâncias de usuários e recursos. Técnicas de injeção de consulta, como empilhamento de consultas, baseadas em erros, baseadas em booleanos, baseadas em tempo e união de consultas, são totalmente suportadas. |

| 14. OpenVAS | O OpenVAS é um conjunto de ferramentas que é licenciado sob a Licença Pública Geral GNU (GNU GPL). Ele permite que um atacante execute ações indesejadas ou obtenha acesso não autorizado. Ele monitora redes, sistemas e aplicativos em busca de vulnerabilidades de segurança. Ao se concentrar em vulnerabilidades conhecidas na rede que precisam ser corrigidas, ele interrompe e reduz ataques. Para que a gestão possa gerir melhor os recursos e procedimentos de TI, o OpenVAS aumenta a transparência |

| 15. Ettercap | Ele funciona com vários sistemas operacionais do tipo Unix, incluindo Linux, Mac OS X, BSD e Windows. Encerrando conexões selecionadas da lista de conexões. Usando a impressão digital da pilha TCP/IP, identificar o adaptador de rede e o sistema operacional do host vítima. É o primeiro software a capturar uma conexão SSH full-duplex. É possível simular ataques man-in-the-middle, captura de credenciais, spoofing de DNS e ataques de negação de serviço (DoS) usando o Ettercap. O endereço IP de origem, destino e o endereço MAC são usados para filtrar os pacotes. |

1. Wireshark

Em resposta à sua necessidade de ferramentas de Hacking Etico para identificar problemas de rede, Gerald Combs começou a desenvolver o Ethereal, o nome original do produto Wireshark, no final de 1997. Em maio de 2006, o projeto foi renomeado para Wireshark devido a problemas de marca registrada.

O Wireshark é o analisador de protocolo de rede mais importante e amplamente utilizado. Ele é usado para solução de problemas de rede, protocolo de comunicação e desenvolvimento de software de análise.

Ele permite monitorar os pacotes e filtrar cada um para atender a requisitos específicos. Hackers éticos também usam o Wireshark para investigar falhas de segurança.

Administradores de rede, engenheiros de rede, entusiastas de rede e hackers black hat (criminosos cibernéticos) gostam muito do Wireshark porque ele monitora quase todos os tipos de padrões de rede (ethernet, WLAN, Bluetooth, etc.).

Essa ferramenta ajuda na análise de rede e, consequentemente, na segurança da rede, permitindo que você examine o tráfego de rede com um microscópio, filtre-o e, em seguida, analise-o em detalhes.

| Pros | Contra |

|---|---|

| Identifica o protocolo que está gerando os pacotes. | Não é possível enviar pacotes |

| Permite que os pacotes sejam ordenados, agrupados e filtrados | Não é possível alterar ou gerar pacotes. |

| Ajuda os analistas de rede a identificar quaisquer problemas de segurança e resolver problemas de latência. | Leva tempo para encontrar o que você está realmente procurando devido à grande quantidade de informações na rede. |

| Exportação de pacotes para análise em outras ferramentas. | Não é possível alterar ou manipular dados ou objetos na rede. |

Preço

Você pode obter um teste gratuito e uma demonstração personalizada aqui

2. NMAP

Desenvolvido por Gordon Lyon, o Nmap é uma ferramenta independente para escaneamento de rede e auditoria de segurança. Nmap é uma ferramenta para descoberta de redes.

O Network Mapper é uma ferramenta que um administrador de rede pode usar em seu sistema de rede para detectar ou diagnosticar serviços que estão em execução em um sistema conectado à Internet para encontrar possíveis falhas de segurança.

Os administradores de rede o usam para detectar os serviços, versões e dispositivos atualmente em execução no sistema e o número da porta pelo qual os dispositivos estão conectados.

Ele funciona bem contra um único host, mas foi criado para escanear rapidamente grandes redes.

O Nmap foi desenvolvido como um utilitário Linux e posteriormente portado para Windows, macOS e BSD. É mais popular no Linux, seguido pelo Windows.

| Pros | Contra |

|---|---|

| O Network Mapper irá buscar por subdomínios e pelo Sistema de Nomes de Domínio (DNS). | Leva algum tempo para se acostumar com as opções e soluções. |

| Grandes redes com literalmente centenas de milhares de máquinas foram escaneadas usando o Nmap. | É possível que o escane seja mal-intesionado. |

| Inventário de rede, mapeamento de rede, manutenção e gerenciamento de ativos. | Algumas sistemas são conhecidos por travar após varreduras SYN. |

| Identificando novos servidores e realizando uma auditoria de segurança de rede. |

Preço

Você pode obter um teste gratuito e uma demonstração personalizada a partir daqui.

3. BurpSuite

O Burp Suite é uma ferramenta de scanner de aplicação web totalmente funcional que pode executar quase todas as tarefas que você pode precisar para concluir um teste de penetração em uma aplicação web.

É desenvolvido por uma empresa chamada Port Swigger, que também é o pseudônimo de seu fundador, Dafydd Stuttard.

É a ferramenta mais amplamente utilizada entre especialistas em segurança de aplicativos da web e caçadores de recompensas por bugs. É mais fácil de usar do que alternativas gratuitas como OWASP Zap, tornando-o mais adequado.

Muitas ferramentas estão incluídas no Burp Suite, incluindo Scanner, Spider, Proxy, Intruder, Repeater, Sequencer, Decoder e Extender.

O objetivo do Burp Suite é ser um conjunto de ferramentas abrangente e BApps são complementos que podem ser instalados para expandir sua funcionalidade.

| Pros | Contra |

|---|---|

| Melhor e ferramenta básica de pentesting para segurança da informação. | A apresentação do software deveria ser mais representativa e improvisada |

| Varredura automatizada em massa e cenários simulados. | Plugins devem ser atualizados manualmente sem conexão de rede. |

| Teste de fuzzing para vulnerabilidades. | |

| Funciona muito bem em redes privadas sem conexão com a internet |

Preço

Você pode obter um teste gratuito e uma demonstração personalizada a partir daqui.

4. Metaploist

O Projeto Metasploit é uma iniciativa de segurança da computação que ajuda na criação de assinaturas IDS, realiza testes de penetração e fornece informações sobre brechas de segurança.

O framework Metasploit é uma ferramenta muito poderosa para criminosos cibernéticos e hackers éticos explorarem vulnerabilidades sistemáticas em redes e servidores.

Devido à colaboração entre a comunidade de código aberto e a Rapid 7, o Metasploit ajuda as equipes de segurança a fazer mais do que verificar vulnerabilidades, melhorar a conscientização sobre segurança e gerenciar avaliações de segurança.

Agora, o Metasploit inclui mais de 1677 exploits organizados em mais de 25 plataformas, que incluem Android, PHP, Python, Java e mais. O framework também carrega quase 500 payloads.

No Metasploit, você encontrará exploits, payloads, encoders, listeners, shellcode, funções auxiliares, códigos pós-exploração e nops.

| Pros | Contras |

|---|---|

Metasploit é um software de código aberto, e portanto gratuito. | O Metasploit pode fazer o sistema travar se não for usado corretamente. |

| A automação de testes manuais e explorações permite que o que costumava levar dias de trabalho seja concluído em questão de horas. | Opção de gerenciamento de carga útil (Payload). |

| Espaço de trabalho separado para projetos diferentes. | Como é em grande parte controlado pela CLI, há muito pouca utilidade baseada em GUI. |

| O banco de dados de exploits foi atualizado. | Integrando os resultados com ferramentas de relatório ou exportando os resultados. |

Preço

Você pode obter um teste gratuito e uma demonstração personalizada a partir daqui.

5. Nikto

Nikto é um scanner de vulnerabilidades de linha de comando de código aberto que faz varreduras em servidores web em busca de arquivos/CGIs perigosos, serviços mal configurados, scripts vulneráveis e outros problemas.

Este software não é projetado para ser uma ferramenta particularmente furtiva. Ele fará a varredura em um servidor web rapidamente, e os resultados são óbvios nos arquivos de log ou para um IPS/IDS.

Além disso, alguns itens não identificados foram verificados nos arquivos de log. Nem todas as verificações representam um risco de segurança, mas a maioria sim.

Ele tenta identificar servidores web e softwares instalados. Também verifica elementos de configuração do servidor, como opções do servidor HTTP.

Qualquer software que monitore os logs do servidor web deve detectar uma varredura do Nikto, incluindo sistemas de detecção de intrusão baseados em host (HIDS) e sistemas de detecção de intrusão baseados em rede (NIDS).

| Pros | Contras |

|---|---|

| Suporte total para proxy HTTP. | Sem interface gráfica do usuário (GUI) |

| Resultados salvos em vários formatos (XML, HTML, NBE ou CSV) | Desenvolvimento e suporte devem estar disponíveis. |

| Verificações externas para aplicações web existentes. | Sem uma lista paga de vulnerabilidades, isso não funcionará. |

O Nikto verifica se há sites comuns de “estacionamento |

Preço

Você pode obter um teste gratuito e uma demonstração personalizada a partir daqui

6. Intruder

O Intruder é um programa de computador baseado na nuvem que ajuda empresas a encontrar e priorizar falhas de segurança em seus sistemas online, antes que os hackers o façam. Ele funciona como um scanner de vulnerabilidades que procura por riscos de invasão e ajuda a evitar problemas mais graves.

O objetivo do Intruder é remover ou reduzir significativamente o risco de potenciais violações de dados de segurança cibernética. Ele faz isso ao escanear proativamente ameaças e oferecer um sistema especial de interpretação de ameaças que facilita a gestão de vulnerabilidades.

O Intruder é especialmente útil para empresas que não têm recursos internos suficientes para lidar com as demandas de manter um programa de gerenciamento de vulnerabilidades bem-sucedido. Com o Intruder, você economiza tempo e evita dores de cabeça com a segurança de seus sistemas online.

| Pros | Contras |

|---|---|

| Detecção de Novas vulnerabilidades. | Relatórios podem incluir mais informações. |

Ele monitora continuamente a superfície de ataque para garantir sua segurança. | O processo de distribuição de agentes internos ainda é amplamente manual. |

| Intruders são usados para verificar as várias frotas de servidores em busca de vulnerabilidades externas. | Incapaz de procurar mais profundamente no sistema de arquivos de um alvo em busca de dados que possam ser atacados. |

| Dispositivos internos minimizam a degradação do desempenho com pegadas pequenas. |

Preço

Você pode obter um teste gratuito e uma demonstração personalizada a partir daqui

7. Aircrack – Ng

O Aircrack-ng é um conjunto abrangente de ferramentas de hacking ético para quebrar WEP e WPA-PSK no Windows e avaliar a segurança da rede WiFi.

A análise estatística é usada para quebrar o WEP, enquanto ataques de força bruta contra senhas conhecidas são usados para quebrar o WPA PSK e WPA2.

Ele é executado principalmente no Linux, mas também no Windows, macOS, FreeBSD, OpenBSD, NetBSD, bem como no Solaris e até mesmo no eComStation 2.

Ele se concentra em vários aspectos da segurança wifi, incluindo monitoramento, ataque, teste e quebra.

Os testadores de penetração ou simplemente “Pentesters” devem estar familiarizados com o Aircrack e as ferramentas associadas. Como cada ferramenta é baseada em linha de comando, é possível fazer scripts complexos.

| Pros | Contras |

|---|---|

Vem pré-instalado no Kali Linux. | Sem interface gráfica do usuário |

Capaz de quebrar a criptografia de redes sem fio. | Excelente em quebrar a criptografia WEP, que não é mais usada em sistemas sem fio. |

| Versões do Windows, assim como Unix, Linux e macOS estão disponíveis. | As utilidades WPA-TKP não funcionam. |

| Habilidade de capturar e exportar pacotes de dados. |

Preço

Você pode obter um teste gratuito e uma demonstração personalizada a partir daqui

8. Nessus

Nessus é uma ferramenta de varredura de vulnerabilidades ou segurança remota e de Ethical Hacking desenvolvida pela Tenable, Inc. e usada em avaliações de vulnerabilidades e testes de penetração, incluindo ataques maliciosos.

Quando um computador é escaneado, um alerta é gerado se forem encontradas vulnerabilidades que possam ser exploradas por hackers maliciosos para acessar qualquer computador que você tenha conectado a uma rede.

O Nessus conduz avaliações pontuais para ajudar profissionais de segurança a identificar e resolver rapidamente vulnerabilidades em vários sistemas operacionais, incluindo falhas de segurança e configurações incorretas.

O Nessus é uma ótima ferramenta para administradores responsáveis por qualquer computador conectado à internet para ajudar a manter seus domínios livres de falhas de rede simples que vírus e hackers frequentemente tentam explorar.

O Nessus não faz suposições sobre a configuração do seu servidor, o que é diferente de outros scanners e pode levar a outros scanners perderem vulnerabilidades reais.

Preço

Você pode obter um teste gratuito e uma demonstração personalizada a partir daqui

9. Acunetix

O Acunetix Web Vulnerability Scanner é uma ferramenta de teste de segurança de aplicativos da web criada para combater o aumento nos ataques de camada de aplicativos. Ela foi desenvolvida para ajudar administradores de rede e desenvolvedores web a proteger servidores e aplicativos de várias ameaças.

O Acunetix WVS realiza uma auditoria de segurança do site por meio de uma série de ataques contra ele. Ele fornece relatórios claros de quaisquer vulnerabilidades descobertas e até mesmo faz recomendações para corrigi-las.

A ferramenta permite que você crie um alvo de sites que pode ser agrupado em subcategorias. Você precisa inserir parâmetros, como velocidade de varredura e informações de login.

Com uma combinação de varreduras DAST e IAST (Teste de Segurança de Aplicativos Interativos), o Acunetix pode encontrar mais de 7000 vulnerabilidades. Encontrar, corrigir e prevenir são os três princípios orientadores do Acunetix.

| Relance facilmente varreduras em seções de um site que foram modificadas. | Não é muito bom em suportar vários pontos finais (endpoints). |

Suporta a importação de arquivos de estado de outras ferramentas de teste de aplicativos conhecidas. | Não há muitas opções de configuração de varredura. |

Possui recursos adicionais além da verificação de vulnerabilidades. | Aplicativos empresariais modernos apresentam problemas de autenticação ao utilizar serviços e aplicativos com URLs diferentes. |

| A maioria das vulnerabilidades críticas e conhecidas estão incluídas. |

Preço

Você pode obter um teste gratuito e uma demonstração personalizada a partir daqui

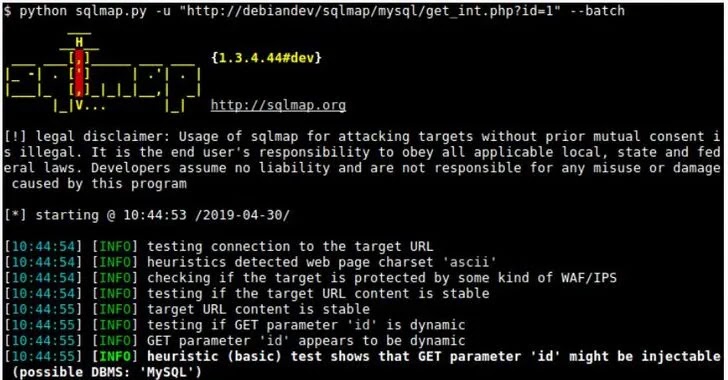

10. Sqlmap

O Sqlmap é uma das ferramentas de Hacking Ético gratuitas e de código aberto, escrita em Python, que automatiza o processo de encontrar e explorar vulnerabilidades de injeção de SQL e controlar servidores de banco de dados.

Ele funciona em todos os bancos de dados modernos, incluindo MySQL, PostgreSQL, Oracle, Microsoft SQL Server, etc. O objetivo do Sqlmap é detectar e aproveitar vulnerabilidades de injeção de SQL em aplicações web.

Uma vez que ele descobre uma ou mais injeções de SQL no host alvo, o usuário tem várias opções para realizar uma análise completa do sistema de gerenciamento de banco de dados, enumerar usuários, gerar hashes de senhas e muito mais.

Quando uma vulnerabilidade de injeção de SQL existe, a entrada do usuário pode alterar a consulta SQL que a aplicação constrói e executa.

Por outro lado, os defensores podem usar o SQLMap para realizar testes de penetração em suas aplicações web, servidores e bancos de dados. Hackers éticos podem usar a ferramenta para acessar um banco de dados e possivelmente o servidor.

| Pros | Contras |

|---|---|

| Ele tem a capacidade de acessar o servidor e detectar automaticamente e usar o banco de dados de Vulnerabilidade de Injeção de SQL. | Isso gera uma quantidade significativa de falsos positivos. |

| Ele suporta os protocolos HTTP básico, digest, NTLM e autenticações com certificados. | O SQLmap não possui uma interface gráfica de usuário. |

| Os formatos de hash de senhas são reconhecidos automaticamente e é suportado um método de quebra de senha baseado em dicionário. | Confirmação manual da vulnerabilidade. |

Preço

Você pode obter um teste gratuito e uma demonstração personalizada a partir daqui

11. Angry IP Scanner

O Angry IP Scanner é um scanner de rede rápido e amigável para Windows, Linux e MAC. Ele é de código aberto, funciona em várias plataformas e realiza varreduras em endereços IP e portas.

Ele foi desenvolvido com o objetivo principal de ajudar os administradores de rede e é altamente expansível, permitindo que seja utilizado para uma ampla gama de propósitos.

Não requer instalação; em vez disso, ele simplesmente envia pings para cada endereço IP para verificar se está ativo, opcionalmente resolve o nome do host, determina o endereço MAC e verifica as portas.

Com o uso de plugins, é possível adicionar mais funcionalidades e obter informações adicionais sobre cada host.

O Angry IP Scanner utiliza uma abordagem de várias threads, criando uma thread de varredura separada para cada endereço IP, pois o desempenho é crucial para qualquer scanner.

| Pros | Contras |

|---|---|

| Envia pings e faz varreduras em um grande número de endereços IP. | É fácil usar, mas o scanner Angry IP é completo em suas operações. |

Os usuários devem inserir manualmente o intervalo de endereços IP, pois não há um pré-definido para escaneamento. | Não fornece a quantidade máxima de informações detalhadas. |

| Roda no Linux, Windows, Mac OS X e outras plataformas. | Os usuários devem inserir manualmente o intervalo de endereços IP, pois não há um intervalo de endereços IP predefinido para escaneamento. |

Preço

Você pode obter um teste gratuito e uma demonstração personalizada a partir daqui

12. Qualys Guard

O Qualys Guard é uma ferramenta de gerenciamento de vulnerabilidades e segurança de rede baseada na web fornecida pela Qualys, Inc., líder do setor na prestação de serviços de gerenciamento de vulnerabilidades como um serviço baseado em modelo SaaS.

Este software de gerenciamento de vulnerabilidades inclui varredura e segurança de aplicativos, mapeamento e detecção de dispositivos de rede, agendamento e remediação de prioridades de vulnerabilidade e outras funcionalidades.

Os dispositivos Qualys lidam com varreduras internas e se comunicam com o sistema baseado em nuvem posteriormente.

Ao fornecer inteligência de segurança crucial sob demanda, os aplicativos integrados da plataforma Qualys Cloud auxiliam as organizações a otimizar as operações de segurança e reduzir o custo de conformidade com segurança.

Você pode fortalecer suas capacidades de detecção e resposta e montar seu conjunto de segurança e conformidade com aplicativos integrados gerenciados centralmente.

| Pros | Contras |

|---|---|

Painel de controle para uma postura de segurança unificada. | Algumas das tarefas envolvidas na escolha dos sensores podem ser automatizadas. |

| Informações detalhadas sobre as descobertas, incluindo a causa, impacto, risco e possíveis soluções. | Deveria haver uma opção de relatório em Excel ou CSV disponível. |

| Banco de dados de vulnerabilidades realmente bom e atualizado. | Existem muitos pacotes para navegar e a navegação é bastante complicada. |

| A mesma interface de gerenciamento pode acomodar a adição de módulos adicionais. | A interface gráfica do usuário poderia ser um pouco mais simples. |

Preço

Você pode obter um teste gratuito e uma demonstração personalizada a partir daqui

13. Invicti

O Invicti é uma ferramenta automatizada de testes de segurança de aplicativos ou scanner de vulnerabilidades de aplicativos da web que ajuda a identificar vulnerabilidades de segurança em seus aplicativos da web.

Embora a Netsparker tenha sido renomeada para Invicti Security em 2020, ela ainda produz um scanner de segurança da web com detecção robusta de vulnerabilidades e capacidades de exploração.

O Invicti combina DAST, IAST e SCA. Ele pode verificar problemas de segurança em sites e APIs.

Ele identifica problemas de segurança em aplicativos da web, como injeções de SQL ou Cross Site Scripting (XSS), traversal de caminho, redirecionamentos não validados em aplicativos da web e APIs da web.

Independentemente da arquitetura ou plataforma em que o aplicativo foi construído, ele pode detectar vulnerabilidades em aplicativos modernos.

Quando o Invicti descobre uma vulnerabilidade, ele demonstra a existência de uma exploração ao determinar se a varredura resultou em um falso positivo ou não.

| Pros | Contras |

|---|---|

| Ele possui um mecanismo elaborado para os resultados. | Para os usuários finais, a opção de relatório precisa ser aprimorada. |

| Muitas empresas de segurança escaneiam os websites de seus clientes usando o Invicti. | Atualmente, o Invicti é compatível apenas com sistemas conhecidos, como Java, e não integra com todos os sistemas. |

| Com algumas restrições de licenciamento, essa ferramenta está disponível em versões para web e desktop. | Nenhuma documentação é fornecida para usar o produto. |

| É muito fácil de usar, possui uma interface de usuário organizada e mantém o controle de todas as varreduras diferentes que configuramos de forma visual e limpa. |

Preço

Você pode obter um teste gratuito e uma demonstração personalizada a partir daqui

14. Open Vas

O scanner Open Vulnerability Assessment System (OpenVAS) é um sistema abrangente de avaliação de vulnerabilidades que pode detectar problemas de segurança em todos os servidores e dispositivos de rede.

É um mecanismo de varredura completo que executa uma alimentação estendida de testes de vulnerabilidade (VTs) que é usado para os dispositivos Greenbone Enterprise.

Ele pode realizar testes não autenticados e autenticados, usar uma variedade de protocolos industriais e da internet de alto e baixo nível, e implementar qualquer teste de vulnerabilidade com a ajuda de uma poderosa linguagem de programação interna.

O administrador de rede pode configurar a varredura no lado do cliente e visualizar os relatórios por meio de uma interface.

Os pontos fracos potenciais da sua infraestrutura são identificados e categorizados pelo OpenVAS, juntamente com o risco potencial que eles representam e as ações de mitigação sugeridas.

| Pros | Contras |

|---|---|

| Ele realiza testes abrangentes de segurança em um endereço IP. | Não oferece gerenciamento de políticas. |

| O OpenVAS atualiza frequentemente seu mecanismo de varredura. | Devido à automação, a varredura da web ocasionalmente deixa vulnerabilidades muito básicas. |

| São abrangidas cerca de 26.000 Vulnerabilidades e Exposições Comuns (CVE, na sigla em inglês). | Menor Suporte ao Sistema Operacional |

O OpenVAS suporta uma ampla variedade de plugins, oferecendo aos usuários maior flexibilidade ao realizar avaliações de segurança. |

Preço

Você pode obter um teste gratuito e uma demonstração personalizada a partir daqui

15. Ettercap

Ettercap é uma ferramenta gratuita e de código aberto que pode suportar ataques man-in-the-middle em redes. Ela pode ser usada para auditoria de segurança e análise de protocolos de rede de computadores.

Também permite a desvio e modificação virtual em tempo real de dados. Pode capturar pacotes e em seguida enviá-los de volta para a rede.

Ele inclui muitos recursos de análise de rede e host e suporta a dissecação ativa e passiva de uma ampla gama de protocolos.

O Ettercap tem a capacidade de interceptar uma variedade de protocolos populares ativamente, interceptar o tráfego em um segmento de rede e capturar senhas.

O uso mais comum do Ettercap é configurar ataques man-in-the-middle usando envenenamento de ARP (Protocolo de Resolução de Endereço), pois ele pode suportar análise de tráfego de rede.

Qualquer testador de penetração ou hacker ético deve ter o Ettercap em seu conjunto de ferramentas.

| Pros | Contras |

|---|---|

| Tanto a interface de linha de comando quanto a interface gráfica do usuário (UI) do Ettercap são boas. | Não é compatível com o Windows 10 ou com arquitetura de 64 bits. |

| Ele suporta plug-ins para que plugins adicionais possam ser adicionados para expandir as funcionalidades. | A compilação do código-fonte do software requer uma série de dependências e bibliotecas de desenvolvedor para funcionar corretamente. |

| Fornece estratégias para isolar endpoints específicos. | O Ettercap só funciona se já estiver instalado em um computador conectado à rede alvo. |

| Devido à variedade de recursos, é fácil para um hacker ético realizar uma reconhecimento de rede antes de lançar um ataque de sequestro de sessão. |

Preço

Você pode obter um teste gratuito e uma demonstração personalizada a partir daqui

Obtenha mais coisas como esta

Inscreva-se em nossa newsletter e receba conteúdos interessantes e atualizações em sua caixa de entrada de e-mail.

Obrigado por se inscrever.

Algo correu mal.