Em 5 de abril de 2023, o FBI e a Polícia Nacional Holandesa anunciaram o encerramento do Genesis Market, um dos maiores mercados da Dark Web. A operação, chamada de “Operação Cookie Monster”, levou à prisão de 119 pessoas e à apreensão de mais de 1 milhão de dólares em criptomoedas.

Você pode ler o mandado do FBI aqui para detalhes específicos desse caso. Em vista desses eventos, gostaria de falar sobre como a OSINT (Open Source Intelligence) pode ajudar nas investigações da Dark Web.

A anonimidade da Dark Web atrai diferentes tipos de usuários, desde denunciantes e ativistas políticos até criminosos cibernéticos e terroristas.Mas existem várias técnicas que podem ser usadas para tentar identificar as pessoas por trás desses sites e personagens.

Vulnerabilidades Técnicas

Embora não seja considerado OSINT (Inteligência de Fonte Aberta), houve casos em que vulnerabilidades técnicas existiram na tecnologia usada para hospedar sites da dark web. Essas vulnerabilidades podem ser encontradas no próprio software ou devido a configurações erradas, mas às vezes podem revelar o endereço IP real do site.

Normalmente, essas vulnerabilidades de software requerem ferramentas e técnicas de teste de penetração, como o Burp Suite, para obter mensagens de erro que contenham o endereço IP real do site. No entanto, essas vulnerabilidades são raras e raramente exploradas.

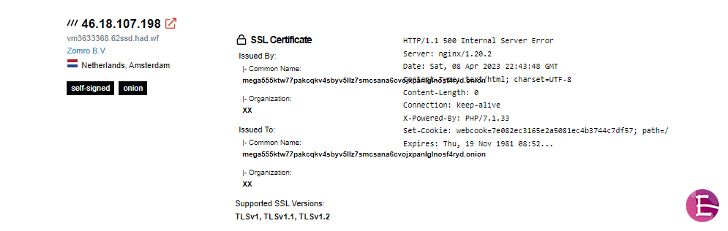

Além disso, houve casos em que os operadores de sites da Dark Web utilizaram certificados SSL ou chaves SSH, que podem estar associados ao seu endereço IP real por meio de serviços como Shodan ou Censys.

Rastreamento de Criptomoedas

Nas transações realizadas na internet obscura, é comum o uso de criptomoedas para a troca de bens e serviços ilegais. Isso possibilita a identificação de pessoas com o auxílio de ferramentas de análise de blockchain.

Não posso simplesmente ir a um banco e abrir uma conta usando o nome “anônimo” devido a leis que visam evitar a lavagem de dinheiro. Essas leis são chamadas de “Anti-Lavagem de Dinheiro” (AML) e “Conheça Seu Cliente” (KYC) e exigem que os clientes forneçam uma identificação emitida pelo governo como prova de identidade. Muitos países também têm requisitos similares para as exchanges de criptomoedas.

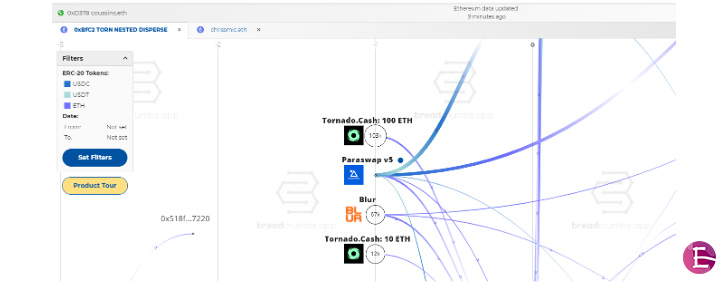

Por vários anos, empresas têm fornecido ferramentas de análise de blockchain que tentam vincular endereços de criptomoedas a exchanges específicas, como Coinbase ou Binance. Quando um endereço de criptomoeda é associado a uma exchange específica, autoridades policiais e/ou investigadores financeiros podem solicitar que a exchange forneça informações de identificação do proprietário da conta, desde que tenham a autorização legal para fazer isso.

Historicamente, essas ferramentas de análise de blockchain eram muito caras para serem adquiridas por indivíduos. No entanto, recentemente, a empresa de análise de blockchain Breadcrumbs lançou uma plataforma com preços muito mais acessíveis, incluindo um plano gratuito.

Trazendo-os para a Internet

Imagine que você tem um caminhão de comida e é constantemente forçado a mudar de localização devido a uma regulamentação da cidade que não permite que você fique no mesmo lugar mais do que duas vezes por mês.

Como você tentaria construir a fidelidade dos clientes e fazer com que os possíveis clientes soubessem onde você estaria localizado todos os dias?

Provavelmente, você tentaria fazer com que os clientes se conectassem com você nas redes sociais ou visitassem seu site, para que eles saibam onde encontrá-lo. Acredite ou não, existe uma dinâmica muito semelhante na “Dark Web”.

O que a “Dark Web” oferece em termos de anonimato também traz instabilidade e falta de segurança. Grandes mercados como Silk Road, AlphaBay, Hansa, Wall Street e agora Genesis foram todos fechados pelas autoridades.

Os ataques de Negação de Serviço se tornaram um grande problema na rede Tor, como evidenciado pelo popular fórum “Dread” que ficou fora do ar por vários meses devido a esses ataques. Você consegue imaginar tentar administrar um negócio e obter uma renda estável nesse ambiente?

Uma maneira que os vendedores tentam alcançar estabilidade e resiliência é vendendo em vários mercados e fornecendo métodos para contatá-los diretamente. Essa tentativa de oferecer estabilidade faz muito sentido e é extremamente útil para os profissionais de OSINT, porque fornece métodos de contato, ou “seletores”, que podemos usar para encontrá-los na internet e reunir todo o nosso conhecimento, experiência e recursos.

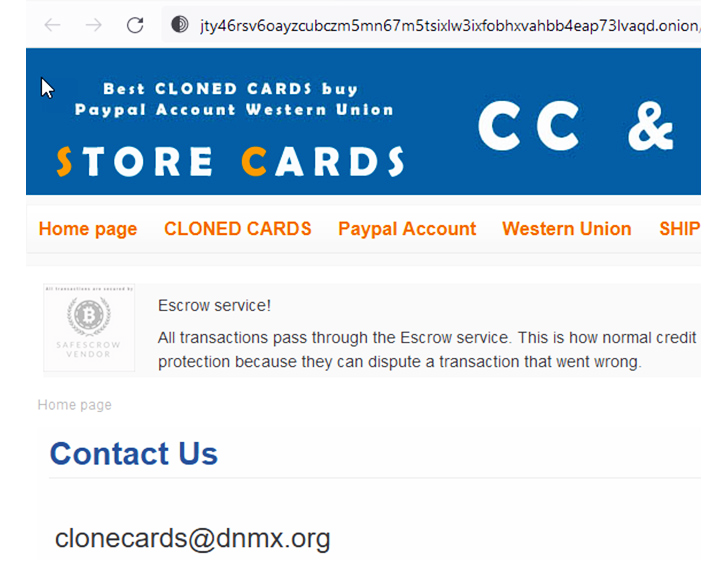

Veja o exemplo abaixo, onde pudemos pegar um endereço de e-mail de um site da “Dark Web” e vinculá-lo a um site na internet usando o Google.

Uma vez que vinculamos a pessoa (ou pessoas) a recursos na internet, temos várias opções para desanonimizá-las. Algumas das nossas opções favoritas incluem:

Pesquisas Históricas de WHOIS

Informação de registro de domínio, como registros WHOIS, pode fornecer informações úteis sobre o proprietário ou operador de um site. Em alguns casos, criminosos podem inadvertidamente expor sua identidade ou localização usando medidas de proteção de privacidade imprecisas ou incompletas.

Mesmo que as informações WHOIS de um site estejam atualmente anônimas, muitas vezes houve um momento no passado em que não estavam. Já vimos lacunas tão pequenas como quatro dias em que um site, registrado privadamente antes e depois, revelou a verdadeira identidade do proprietário.

OSINT em Fóruns

Indivíduos na Dark Web frequentemente participam em fóruns para se comunicar, responder a perguntas, entre outras coisas. Eles podem acidentalmente revelar informações que podem ajudar especialistas em OSINT a descobrir mais sobre suas verdadeiras identidades. A linguagem que eles utilizam e suas expressões únicas podem ser extremamente úteis.

Violação de Dados

Mesmo que um e-mail esteja ligado a um serviço anônimo, o usuário pode tê-lo usado em outros sites, como fóruns e redes sociais. Se você tem permissão legal e moral para usar dados vazados em suas investigações, pode ser possível conectar uma identidade online a um nome real, endereço físico, entre outras informações.

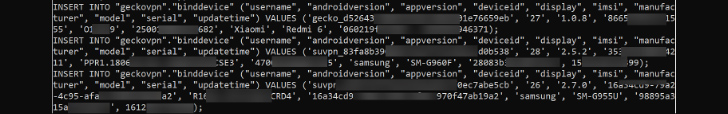

Um exemplo de vazamento que foi útil para alguns investigadores foi o vazamento de dados ocorrido em 2021/2022 de vários provedores de VPN, incluindo SuperVPN, GeckoVPN e ChatVPN.

Esses dados continham nomes completos, detalhes de pagamento e possivelmente identificadores únicos sobre os dispositivos usados, incluindo a identidade internacional do assinante móvel (IMSI) de dispositivos móveis.

Desenvolvimentos Futuros e Tendências

No futuro, ações para derrubar mercados na Dark Web usarão métodos discutidos aqui e certamente incorporarão tecnologias emergentes. O desenvolvimento mais óbvio é o uso da Inteligência Artificial (IA) e Aprendizado de Máquina (Machine Learning – ML) na OSINT.

Por exemplo, a IA pode ajudar a construir ferramentas de coleta e análise de dados de várias fontes, enquanto algoritmos de ML podem ser treinados para identificar padrões e relacionamentos nos dados. Esses avanços têm o potencial de economizar muito tempo e recursos para os investigadores, permitindo que se concentrem em outras áreas de suas investigações.

Creditos: Matt Edmondson, Instrutor Principal da SANS E The Hacker News.

Achou este artigo interessante? Siga-nos em nossas redes sociais para ler mais conteúdos exclusivos que publicamos.

Receba as últimas atualizações diretamente no seu celular através do nosso canal no WhatsApp. Clique aqui para se conectar agora.

Obtenha mais coisas como esta

Inscreva-se em nossa newsletter e receba conteúdos interessantes e atualizações em sua caixa de entrada de e-mail.

Obrigado por se inscrever.

Algo correu mal.