O GitLab lançou correções para duas vulnerabilidades críticas em Git que poderiam permitir aos atacantes executar remotamente código arbitrário e explorar fluxos inteiros.

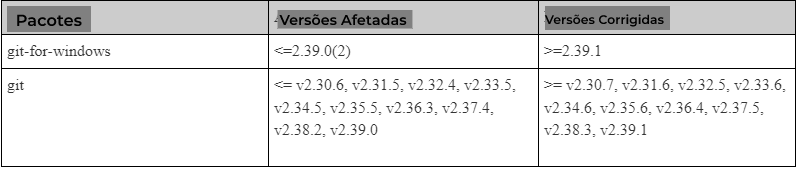

Os bugs, identificados como CVE-2022-41903 e CVE-2022-23521, foram corrigidos na última versão, que inclui todas as novas versões Git lançadas após a v2.30.7.

Detalhes sobre a vulnerabilidade

CVE-2022-41903

A componente de formatação de compromissos do serviço, que permite que os compromissos (commit) sejam exibidos em formatos arbitrários, é vulnerável à primeira falha. Pode ocorrer um overflow inteiro ao processar os operadores de preenchimento.

Uma vez desencadeado, o estouro (overflow) poderia conduzir a escritas arbitrárias em pilha, permitindo potencialmente a execução de código remoto (RCE).

CVE-2022-23521

O segundo problema de segurança afeta a maneira como o mecanismo de análise gitattributes do Git define os atributos de caminho. Vários estouros inteiros podem resultar da análise de gitattributes em várias circunstâncias.

“Ao analisar gitattributes, vários estouros de número inteiro podem ocorrer quando há um grande número de padrões de caminho, um grande número de atributos para um único padrão ou quando os nomes de atributos declarados são enormes”, GitLab.

ADS

Esse estouro de número inteiro pode levar a leituras e gravações de heap arbitrárias, potencialmente levando à execução remota de código.

Esses bugs foram descobertos por especialistas em segurança do X41 (Eric Sesterhenn e Markus Vervier) e GitLab (Joern Schneeweisz) como parte de uma auditoria de código-fonte de segurança patrocinada pela OSTIF do Git.

“O problema mais sério descoberto permite que um invasor acione uma corrupção de memória baseada em heap durante uma operação de clonagem ou pull, o que pode levar à execução de código.

Outro problema crítico permite a execução de código durante uma operação de arquivamento, que é comumente executada por falsificadores de Git ” disseram os especialistas em segurança do X41.

“Além disso, foi identificado um grande número de problemas relacionados a inteiros que podem levar a situações de negação de serviço, leituras fora do limite ou simplesmente casos de canto mal tratados em grandes entradas”.

“Recomendamos fortemente que todas as instalações executando uma versão afetada por esses problemas […] sejam atualizadas para a versão mais recente o mais rápido possível”, GitLab

Portanto, atualizar para a versão mais recente do Git (v2.39.1) é sempre a melhor maneira de se proteger contra ataques que tentam explorar essas vulnerabilidades.

ADS

Obtenha mais coisas como esta

Inscreva-se em nossa newsletter e receba conteúdos interessantes e atualizações em sua caixa de entrada de e-mail.

Obrigado por se inscrever.

Algo correu mal.

Right away I am going away to do my breakfast, after having my breakfast coming yet again to read additional news.