Foi revelada uma falha crítica de segurança num popular plugin do WordPress chamado Ultimate Member, que possui mais de 200.000 instalações ativas.

A vulnerabilidade, identificada como CVE-2024-1071, possui uma pontuação CVSS (sistema que atribui uma pontuação a problemas de segurança em computadores, ajudando a avaliar quão séria é uma vulnerabilidade e priorizar a correção) de 9,8 num máximo de 10. O pesquisador de segurança Christiaan Swiers foi creditado por descobrir e relatar a falha.

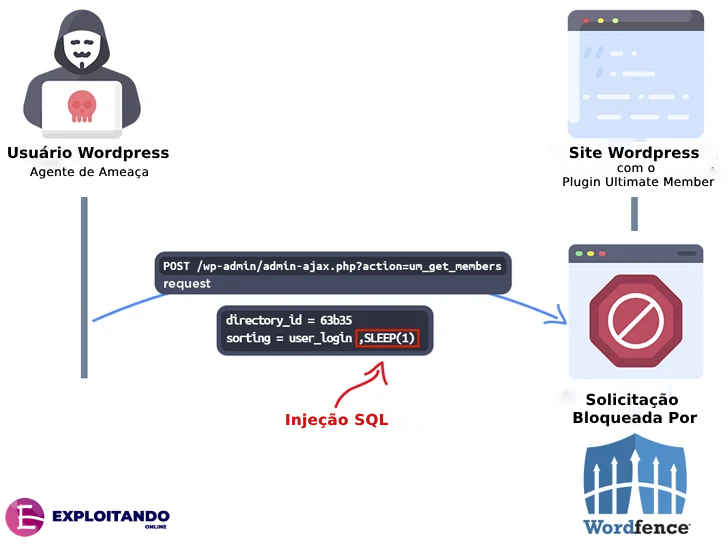

Num aviso publicado na semana passada, a empresa de segurança WordPress, Wordfence, afirmou que o plugin “é vulnerável a Injeção de SQL via parâmetro ‘sorting’ nas versões de 2.1.3 a 2.8.2, devido à escape insuficiente no parâmetro fornecido pelo usuário e falta de preparação suficiente na consulta SQL existente.”

Como resultado, atacantes não autenticados podem explorar a falha para inserir consultas SQL adicionais nas consultas já existentes e extrair dados sensíveis do banco de dados.

Vale ressaltar que o problema afeta apenas os usuários que marcaram a opção “Enable custom table for usermeta” nas configurações do plugin.

Após divulgação responsável em 30 de janeiro de 2024, uma correção para a falha foi disponibilizada pelos desenvolvedores do plugin com o lançamento da versão 2.8.3 em 19 de fevereiro.

Recomenda-se que os usuários atualizem o plugin para a versão mais recente o mais rápido possível para mitigar ameaças potenciais, especialmente porque a Wordfence já bloqueou um ataque tentando explorar a falha nas últimas 24 horas.

Em julho de 2023, outra vulnerabilidade no mesmo plugin (CVE-2023-3460, pontuação CVSS: 9,8) foi ativamente explorada por atores mal-intencionados para criar usuários administrativos falsos e assumir o controle de sites vulneráveis.

O desenvolvimento ocorre em meio a um aumento em uma nova campanha que utiliza sites WordPress comprometidos para injetar cripto drenadores, como o Angel Drainer, diretamente ou redirecionar visitantes do site para sites de phishing da Web3 que contêm drenadores.

Segundo Denis Sinegubko, pesquisador da Sucuri esses ataques utilizam táticas de phishing e injeções maliciosas para explorar a dependência do ecossistema Web3 em interações diretas com carteiras, representando um risco significativo tanto para os proprietários de sites quanto para a segurança dos ativos dos usuários”.

Isso também ocorre após a descoberta de um novo esquema de serviço de drenagem chamado CG (abreviação para CryptoGrab) que administra um programa de afiliados com mais de 10.000 membros, composto por falantes de russo, inglês e chinês.

Um dos canais do Telegram controlados pelo grupo de ameaças “encaminha os atacantes para um bot do Telegram que permite que eles executem suas operações fraudulentas sem depender de terceiros”, disse a Cyfirma em um relatório no final do mês passado.

“O bot permite que um usuário obtenha um domínio gratuitamente, clone um modelo existente para o novo domínio, defina o endereço da carteira para onde os fundos enganados devem ser enviados e forneça proteção Cloudflare para esse novo domínio.”

Observou-se ainda que o grupo de ameaças utiliza dois bots personalizados do Telegram chamados SiteCloner e CloudflarePage para clonar um site existente e adicionar proteção Cloudflare, respectivamente. Essas páginas são então distribuídas principalmente por meio de contas X (anteriormente Twitter) comprometidas.

Achou essa notícia interessante? Inscreva-se na nossa newsletter ou siga-nos em nossas redes sociais para ler mais conteúdos exclusivos que publicamos.

Receba as últimas atualizações diretamente no seu celular através do nosso canal no WhatsApp. Clique aqui para se conectar agora.

Obtenha mais coisas como esta

Inscreva-se em nossa newsletter e receba conteúdos interessantes e atualizações em sua caixa de entrada de e-mail.

Obrigado por se inscrever.

Algo correu mal.