Uma análise mais aprofundada de um malware descoberto recentemente chamado Decoy Dog ou numa tradução literal “Cão Isca” revelou que ele é uma atualização significativa em relação ao Pupy RAT, um trojan de acesso remoto de código aberto no qual foi baseado.

“O Decoy Dog possui um conjunto completo de capacidades poderosas, anteriormente desconhecidas – incluindo a capacidade de transferir vítimas para outro controlador, permitindo que eles mantenham comunicação com máquinas comprometidas e permaneçam ocultos por longos períodos”, afirmou a Infoblox em um relatório divulgado neste mês. “Alguns alvos têm se comunicado ativamente com um servidor Decoy Dog por mais de um ano.”

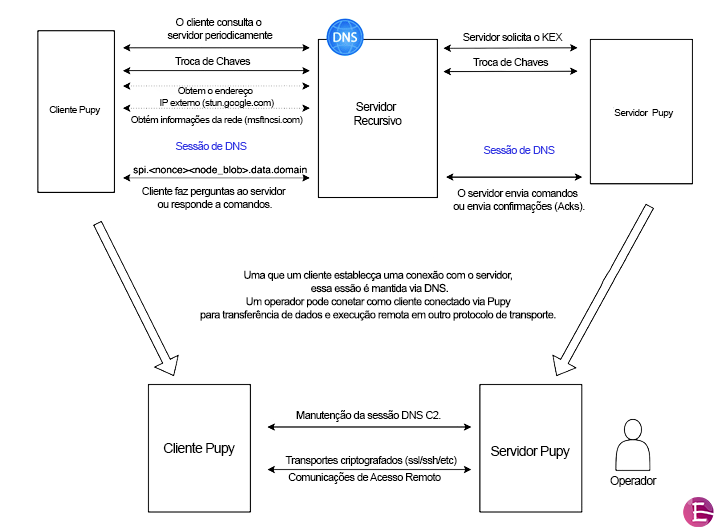

Outros recursos novos permitem que o malware execute código Java arbitrário no cliente e se conecte a controladores de emergência usando um mecanismo semelhante a um algoritmo tradicional de geração de domínios DNS (DGA), sendo que os domínios do Decoy Dog foram projetados para responder a consultas DNS repetidas dos clientes infectados.

Essa ferramenta sofisticada foi descoberta pela primeira vez pela empresa de segurança cibernética no início de abril de 2023, após detectar atividades anômalas de comunicação DNS, revelando seus ataques altamente direcionados contra redes empresariais.

As origens do Decoy Dog ainda não estão claras, mas suspeita-se que seja operado por um pequeno grupo de hackers de nações, que empregam táticas distintas, mas respondem a solicitações de entrada que correspondem à estrutura de comunicação do cliente.

Decoy Dog utiliza o sistema de nomes de domínio (DNS) para realizar o comando e controle (C2). Um dispositivo comprometido pelo malware comunica-se com um servidor controlador por consultas DNS e respostas de endereços IP.

Os responsáveis por essa operação rapidamente ajustaram sua infraestrutura de ataque após revelações anteriores, derrubando alguns servidores de nomes DNS e registrando novos domínios de substituição para manter o controle remoto.

“Em vez de encerrar a operação, o ator transferiu os dispositivos comprometidos para os novos controladores”, observou a empresa americana Infoblox. A”Isso demonstra uma resposta extraordinária, mostrando que o ator sentiu a necessidade de manter acesso às suas vítimas existentes.”

O primeiro caso conhecido do Decoy Dog remonta ao final de março ou início de abril de 2022, após o qual foram detectados outros três grupos sob o controle de diferentes controladores. Até agora, um total de 21 domínios do Decoy Dog foram detectados.

Além disso, um conjunto de controladores registrado desde abril de 2023 adaptou-se ao incorporar uma técnica de geofencing para limitar as respostas do servidor a endereços IP de clientes em determinadas localizações, com atividades observadas principalmente na Rússia e Europa Oriental.

“A falta de visão sobre os sistemas das vítimas e as vulnerabilidades exploradas torna o Decoy Dog uma ameaça séria e contínua”, disse a Dra. Renée Burton, chefe de inteligência de ameaças da Infoblox. “A melhor defesa contra esse malware é o DNS.”

Achou este artigo interessante? Subscreva em nossa newsletter ou siga-nos em nossas redes sociais para ler mais conteúdos exclusivos que publicamos.

Obtenha mais coisas como esta

Inscreva-se em nossa newsletter e receba conteúdos interessantes e atualizações em sua caixa de entrada de e-mail.

Obrigado por se inscrever.

Algo correu mal.