Peritos da empresa de segurança cibernética Industrial e IoT Claroty desenvolveram um método genérico para contornar as firewalls de aplicações web (WAF) de uma variedade de provedores líderes.

Na sequência de um estudo da plataforma de gestão de dispositivos sem fios da Cambium Networks, os investigadores da Claroty identificaram a técnica. Encontraram uma falha de injeção SQL que poderia permitir o acesso não autorizado a dados privados tais como cookies de sessão, tokens, chaves SSH, e hashes de senhas.

Os relatórios declararam que a vulnerabilidade poderia ser explorada contra a versão local, mas o WAF Amazon Web Services (AWS) proibiu todas as tentativas de o fazer contra a versão na nuvem, assinalando a carga útil da injecção SQL como maliciosa.

“Este é um desvio perigoso, especialmente porque mais organizações continuam a migrar mais negócios e funcionalidades para a nuvem”, Noam Moshe, um investigador de vulnerabilidade da Claroty, escreveu num post de blogue de uma empresa.

“Os processos IoT e OT que são monitorizados e geridos a partir da nuvem também podem ser afetados por esta questão, e as organizações devem assegurar-se de que estão a executar versões atualizadas das ferramentas de segurança, a fim de bloquear estas tentativas de desvio”- Tradução Livre.

ADS

Descoberta posterior revelou que o WAF poderia ser contornado através do abuso do formato de partilha de dados JSON. Todos os motores SQL significativos suportam a sintaxe JSON e é activado por defeito.

“Usando a sintaxe JSON, é possível criar novas cargas úteis SQLi. Estas cargas úteis, uma vez que não são normalmente conhecidas, poderiam ser utilizadas para voar por baixo do radar e contornar muitas ferramentas de segurança”. Relatórios Claroty.

Neutralização inadequada de elementos especiais utilizados num comando SQL (“SQL INJECTION”)

Além disso, uma vulnerabilidade específica do Cambium que os investigadores descobriram revelou-se mais desafiante de explorar (CVE-2022-1361). Moshe diz que “no cerne da vulnerabilidade está uma simples vulnerabilidade de injeção SQL; contudo, o processo de exploração real exigiu-nos que pensássemos fora da caixa e criássemos uma técnica SQL totalmente nova”.

Assim, foram capazes de exfiltrar as sessões dos utilizadores, chaves SSH, hashes de senhas, fichas (tokens), e códigos de verificação utilizando esta vulnerabilidade.

O principal problema da vulnerabilidade foi que os programadores nesta instância não utilizaram uma declaração preparada para anexar os dados fornecidos pelo utilizador a uma consulta.

“Em vez de utilizarem um método seguro de anexar parâmetros de utilizador a uma consulta SQL e higienizar a entrada, simplesmente anexaram-na diretamente à consulta”, acrescentou

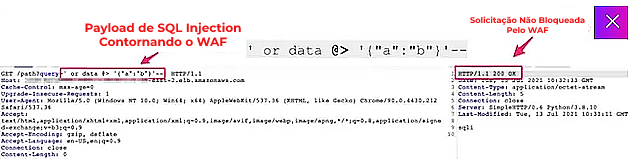

Nova carga útil de injeção SQL que contornaria o WAF

O WAF não reconheceu a nova carga útil de injecção SQL que os investigadores da Claroty criaram, mas continuava a ser válida para o motor da base de dados ser analisado.

Fizeram-no usando a sintaxe JSON. Fizeram-no utilizando o operador JSON “@<” que colocou o WAF num loop e deixou a carga útil chegar à base de dados pretendida.

Os relatórios dizem que os investigadores reproduziram com sucesso o bypass contra os produtos Imperva, Palo Alto Networks, Cloudflare, e F5.

A Claroty acrescentou apoio à técnica à ferramenta de exploração de código aberto SQLMap.

“Descobrimos que os WAFs dos principais vendedores não suportavam a sintaxe JSON no seu processo de inspecção de injecção SQL, o que nos permitia pré-aprovar a sintaxe JSON a uma declaração SQL que cegava um WAF ao código malicioso”, explicou a empresa de segurança.

Assim, Claroty diz que, ao adoptar este método inovador, os atacantes podem obter acesso a uma base de dados backend e utilizar falhas e explorações adicionais para fazer fugas de dados directamente para o servidor ou através da nuvem.

Obtenha mais coisas como esta

Inscreva-se em nossa newsletter e receba conteúdos interessantes e atualizações em sua caixa de entrada de e-mail.

Obrigado por se inscrever.

Algo correu mal.