Atera é um software de monitoramento e gerenciamento remoto projetado para ajudar empresas e prestadores de serviços de TI a monitorar e manter seus sistemas de computadores e redes de forma mais eficiente.

Ele permite que os administradores de TI monitorem remotamente os dispositivos dos clientes, realizem diagnósticos, executem manutenções e forneçam suporte técnico sem a necessidade de estar fisicamente presente no local.

Com o Atera, os profissionais de TI podem receber alerta em tempo real sobre problemas nos sistemas, como falhas de hardware, problemas de software ou quedas de conexão. Eles também podem rastrear o desempenho de vários dispositivos e redes, gerenciar atualizações, fazer backups e gerar relatórios para avaliar a saúde geral dos sistemas.

O objetivo principal do Atera é ajudar a automatizar e simplificar as tarefas de gerenciamento de TI, permitindo que as empresas economizem tempo, reduzam custos operacionais e ofereçam um serviço mais rápido e confiável aos seus clientes.

Vulnerabilidades “zero-day” nos instaladores do Windows para o software de monitoramento e gerenciamento remoto Atera podem ser usadas como um trampolim para lançar ataques de escalonamento de privilégios.

Essas falhas foram descobertas pela Mandiant em 28 de fevereiro de 2023 e receberam os identificadores CVE-2023-26077 e CVE-2023-26078. A Atera corrigiu os problemas nas versões 1.8.3.7 e 1.8.4.9 lançadas em 17 de abril de 2023 e 26 de junho de 2023, respectivamente.

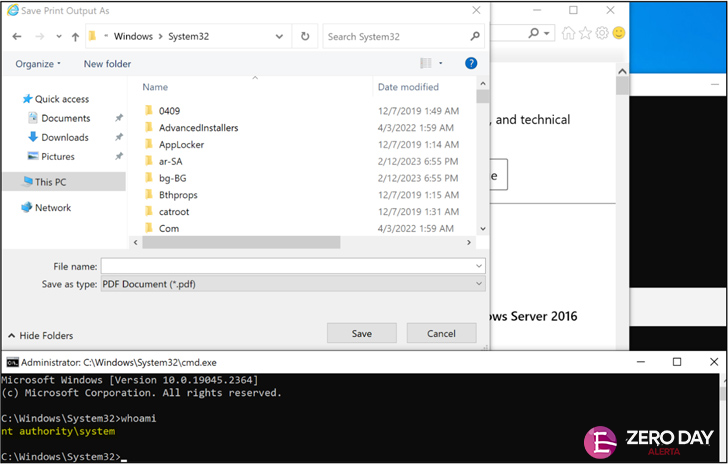

Segundo o pesquisador de segurança Andrew Oliveau, a capacidade de iniciar uma operação a partir do contexto NT AUTHORITY\SYSTEM pode apresentar riscos de segurança se não for devidamente gerenciada. Por exemplo, ações personalizadas mal configuradas em execução como NT AUTHORITY\SYSTEM podem ser exploradas por atacantes para executar ataques de escalonamento de privilégios locais.

A exploração bem-sucedida dessas falhas pode permitir a execução de código arbitrário com privilégios elevados.

Ambas as falhas estão no funcionamento de reparo do instalador MSI, o que potencialmente cria um cenário em que as operações são acionadas a partir do contexto NT AUTHORITY\SYSTEM, mesmo que sejam iniciadas por um usuário comum.

Segundo a empresa de inteligência de ameaças de propriedade do Google, o Atera Agent é suscetível a um ataque de escalonamento de privilégios local que pode ser explorado por meio de “DLL hijacking” (CVE-2023-26077), o que poderia ser abusado para obter um Prompt de Comando como usuário NT AUTHORITY\SYSTEM.

CVE-2023-26078, por outro lado, diz respeito à “execução de comandos do sistema que ativam o Console do Windows (conhost.exe) como um processo filho,” resultando na abertura de uma “janela de comando, que, se executada com privilégios elevados, pode ser explorada por um atacante para realizar um ataque de escalonamento de privilégios local.”

“Configurações incorretas de Ações Personalizadas podem ser facilmente identificadas e exploradas, representando riscos significativos de segurança para as organizações”, disse Oliveau.

“É essencial que os desenvolvedores de software revisem cuidadosamente suas Ações Personalizadas para evitar que atacantes se aproveitem das operações NT AUTHORITY\SYSTEM acionadas por reparos do MSI.”

A divulgação ocorre quando a Kaspersky detalhou uma falha grave de escalonamento de privilégios no Windows (CVE-2023-23397, pontuação CVSS: 9.8) que já foi corrigida, mas que foi ativamente explorada por atores de ameaças usando uma tarefa, mensagem ou evento de calendário do Outlook especialmente criado.

Embora a Microsoft tenha revelado anteriormente que grupos de estado-nação russos usaram essa falha desde abril de 2022, a evidência coletada pela empresa de antivírus revelou que tentativas reais de exploração foram realizadas por um atacante desconhecido, visando entidades governamentais e infraestruturas críticas na Jordânia, Polônia, Romênia, Turquia e Ucrânia um mês antes da divulgação pública.

SITUAÇÃO: SEM DADOS 🔴

Achou este artigo interessante? Inscreva-se em nossa Newsletter para ler mais conteúdo exclusivo que publicamos.

Obtenha mais coisas como esta

Inscreva-se em nossa newsletter e receba conteúdos interessantes e atualizações em sua caixa de entrada de e-mail.

Obrigado por se inscrever.

Algo correu mal.