Os seres humanos são seres complexos com consciência, emoções e a capacidade de agir com base em pensamentos. No sempre em evolução campo da cibersegurança, os humanos permanecem consistentemente como alvos principais para os atacantes.

Ao longo dos anos, esses atacantes desenvolveram sua expertise em explorar várias qualidades humanas, aprimorando suas habilidades para manipular vieses e gatilhos emocionais com o objetivo de influenciar o comportamento humano e comprometer a segurança, seja ela pessoal ou organizacional.

Mais do que apenas um “fator humano”

Compreender o que define a nossa humanidade, reconhecer como nossas qualidades podem ser percebidas como vulnerabilidades e compreender como nossas mentes podem ser alvo estabelecem a base para identificar e responder quando inevitavelmente nos tornamos o alvo.

A mente humana é uma paisagem complexa que evoluiu ao longo de anos de exposição ao ambiente natural, interações com outros e lições extraídas de experiências passadas.

Como seres humanos, nossas mentes nos diferenciam, marcadas por uma multiplicidade de traços e emoções, muitas vezes demasiado complexos para serem articulados precisamente.

O comportamento humano é complexo

Alguns de nossos traços fundamentais podem ser delineados da seguinte forma:

- Confiança – Os humanos depositam sua confiança nos outros, presumindo bondade inerente.

- Empatia – Os humanos demonstram cuidado pelos outros e pelos sentimentos alheios.

- Ego – Os humanos alimentam um espírito competitivo, aspirando destacar-se em relação aos seus pares.

- Culpa – Os humanos sentem remorso por suas ações, especialmente quando prejudicam os outros.

- Ganância – Os humanos desejam posses e podem sucumbir à impulsividade.

- Urgência – Os humanos respondem prontamente a situações que exigem atenção imediata.

- Vulnerabilidade – Os humanos lidam frequentemente com o medo e são sinceros sobre suas emoções.

Embora esta lista não seja exaustiva, ela resume aspectos comuns e compreensíveis que impulsionam o comportamento humano.

As interações humanas têm um valor essencial, infundindo a vida com significado e avançando as normas culturais. No entanto, para os atacantes que buscam nos explorar, a construção social das interações humanas fornece um caminho para a manipulação.

Nossa natureza naturalmente social nos força a recorrer a esses traços. As emoções funcionam como uma rede de segurança para a comunicação, resolução de problemas e conexões em nossa vida cotidiana, e passamos a confiar em nossas respostas emocionais para nos guiar e proteger em diversas situações.

Eu penso, portanto, posso ser manipulado

Os atacantes exploram essa rede de segurança (emoções e traços fundamentais) ao visar os seres humanos, pois ela pode ser manipulada para atender aos seus objetivos.

Essa rede de segurança enfraquece ainda mais quando nos aventuramos no ambiente “online”, pois determinadas proteções falham devido à falta de discernimento.

A abstração da comunicação por meio de um nome na tela muitas vezes engana nossas mentes na interpretação de situações de uma maneira que nossas emoções não conseguem navegar com precisão.

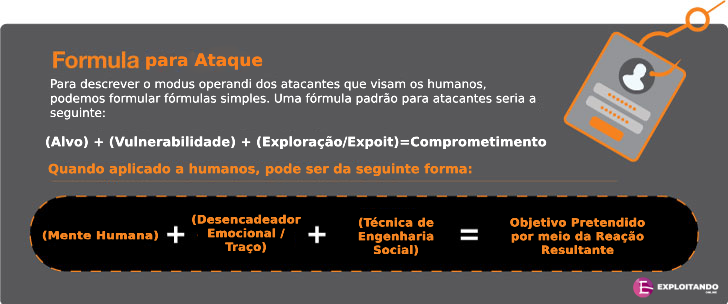

No campo da manipulação, vários modelos e métodos têm sido empregados ao longo dos séculos para influenciar o comportamento humano. No contexto atual, os atacantes exploram esses modelos para identificar vulnerabilidades humanas, caracterizadas como fraquezas no sistema que podem ser exploradas.

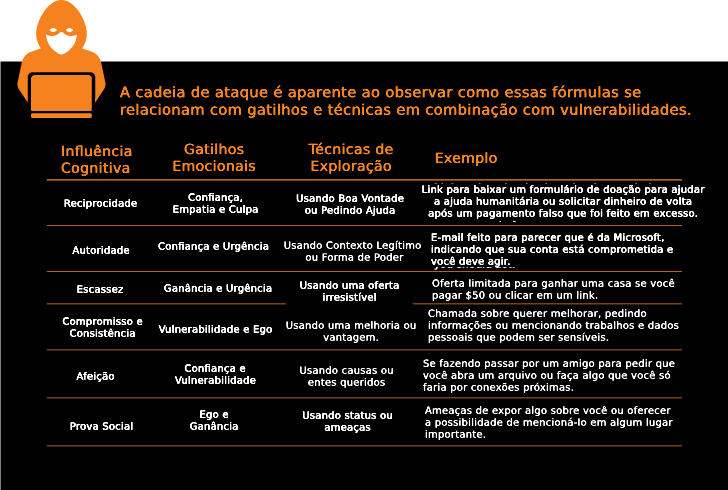

Além de manipular diretamente os traços fundamentais por meio de ataques cuidadosamente direcionados, os atacantes costumam visar os seres humanos por meio de formas de influência e persuasão. Estas podem ser resumidas da seguinte forma, e os humanos tendem a operar mentalmente nesses domínios:

- Reciprocidade – Os seres humanos sentem-se compelidos a retribuir o que receberam.

- Autoridade – Os seres humanos têm inclinação para obedecer a figuras autoritárias/conhecidas.

- Escassez – Os seres humanos desejam itens que são menos acessíveis.

- Compromisso e Consistência – Os seres humanos favorecem a rotina e a estrutura.

- Afeição – Os seres humanos formam conexões emocionais.

- Prova Social – Os seres humanos buscam validação e reconhecimento.

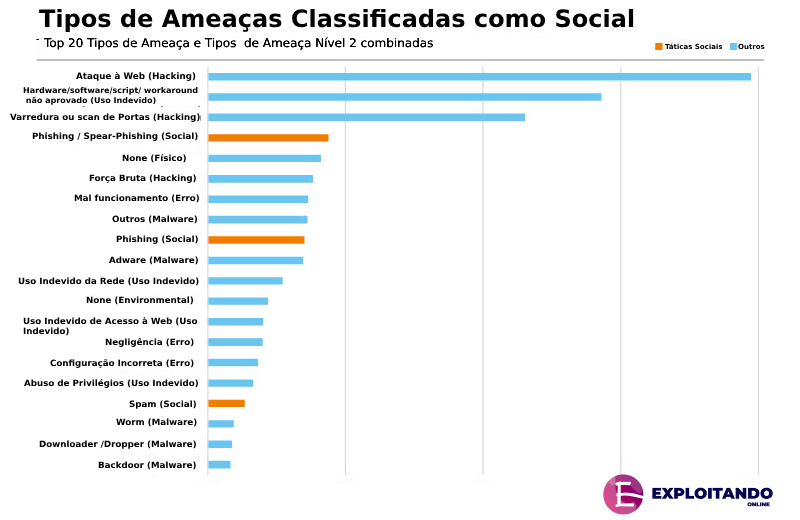

Esses aspectos podem ser vistos como vulnerabilidades potenciais na mente humana quando combinados com emoções e traços fundamentais. Os atacantes aproveitam esses aspectos para obter controle direto sobre nossas ações, uma ocorrência agora reconhecida como engenharia social. A engenharia social abrange várias técnicas e táticas, mas, em sua essência, explora uma ou mais das áreas mencionadas acima por meio de interações cuidadosamente elaboradas.

Técnicas de exploração, frequentemente observadas em canais digitais como e-mail, chamadas telefônicas ou mensagens de texto, são frequentemente usadas para phishing. Essas táticas manipulam interações estabelecidas para atingir diversos objetivos, como ludibriar indivíduos a abrir mão de fundos, abrir arquivos maliciosos, fornecer credenciais ou revelar dados sensíveis. As consequências desses ataques podem variar de perdas individuais a violações organizacionais.

Defendendo-nos

Para nos protegermos desses ataques à nossa mente, devemos alinhar nossos padrões cognitivos com gatilhos emocionais, fazendo perguntas como: qual é o propósito, a expectativa e a legitimidade da interação. Essas perguntas podem evitar reações impulsivas e permitir a introspecção.

Estabelecer uma mentalidade de “parar e avaliar” age como um firewall mental, fortalecido pela vigilância, para aprimorar a segurança pessoal e organizacional. Ao considerar possíveis ataques, aumentamos nossa conscientização sobre vulnerabilidades e trabalhamos na resiliência. Essa conscientização, aliada a uma abordagem proativa, ajuda a mitigar ameaças à nossa mente e à humanidade, promovendo a colaboração para desarmar os atacantes e enfraquecer suas operações.

Fique atento, mantenha-se informado e continue questionando tudo.

Nota: Este artigo foi habilmente escrito por Ulrich Swart, Gerente de Treinamento e Líder de Equipe Técnica na Orange Cyberdefense.

Achou este artigo interessante? Subscreva em nossa newsletter ou siga-nos em nossas redes sociais para ler mais conteúdos exclusivos que publicamos.

Receba as últimas atualizações diretamente no seu celular através do nosso canal no WhatsApp. Clique aqui para se conectar agora.

Obtenha mais coisas como esta

Inscreva-se em nossa newsletter e receba conteúdos interessantes e atualizações em sua caixa de entrada de e-mail.

Obrigado por se inscrever.

Algo correu mal.