Um conjunto de pacotes falsos foi encontrado no repositório Node.js e está relacionado a atividades de hackers patrocinados pelo estado norte-coreano, de acordo com descobertas recentes da Phylum.

Esses pacotes têm nomes como execution-time-async, data-time-utils, login-time-utils, mongodb-connection-utils e mongodb-execution-utils.

Um desses pacotes, o execution-time-async, se disfarça como seu equivalente legítimo, execution-time, uma biblioteca com mais de 27.000 downloads semanais. O execution-time é uma ferramenta do Node.js usada para medir o tempo de execução no código.

Como afirmou a Phylum ” O problema é que o execution-time-async na verdade instala vários scripts maliciosos, incluindo um ladrão de criptomoedas e credenciais”, descrevendo a campanha como um ataque à cadeia de suprimentos de software direcionado a desenvolvedores. O pacote foi baixado 302 vezes desde 4 de fevereiro de 2024, antes de ser removido.

De forma interessante, os hackers fizeram esforços para esconder o código malicioso ofuscado em um arquivo de teste. Esse arquivo é projetado para buscar novos ataques de um servidor remoto, roubar credenciais de navegadores da web como Brave, Google Chrome e Opera, e recuperar um script Python, que, por sua vez, baixa outros scripts como o:

- ~/.n2/pay, que pode executar comandos arbitrários, baixar e lançar ~/.n2/bow e ~/.n2/adc, encerrar Brave e Google Chrome, e até mesmo se excluir

- ~/.n2/bow, que é um ladrão de senhas de navegador baseado em Python

- ~/.n2/adc, que instala o AnyDesk no Windows

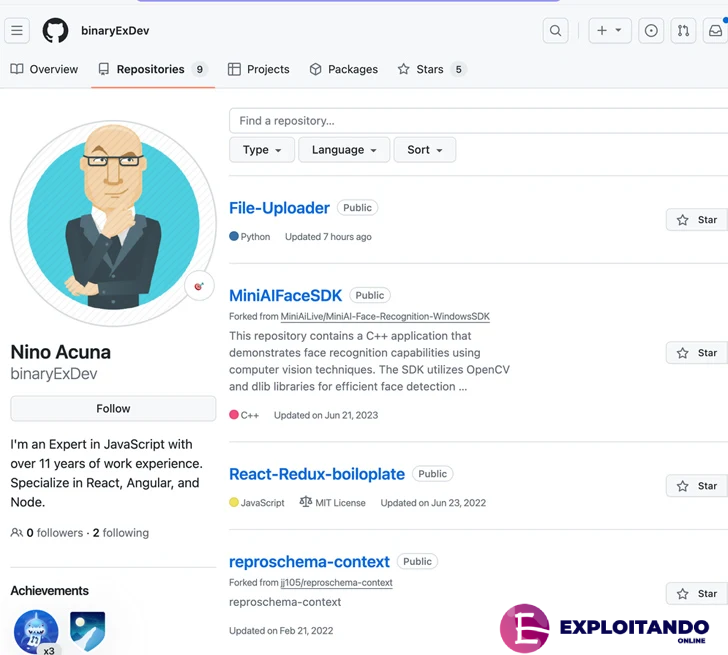

A Phylum disse ter identificado comentários no código-fonte (“/Users/ninoacuna/”) que possibilitaram rastrear um perfil do GitHub agora excluído com o mesmo nome (“Nino Acuna” ou binaryExDev) contendo um repositório chamado File-Uploader.

Dentro do repositório, havia scripts Python que faziam referência aos mesmos endereços IP (162.218.114[.]83, posteriormente alterado para 45.61.169[.]99) usados para buscar os mencionados scripts Python.

Suspeita-se que o ataque esteja em andamento, pois pelo menos mais quatro pacotes com recursos idênticos chegaram ao repositório npm, atraindo um total de 325 downloads:

- data-time-utils: 52 downloads a partir de 15 de fevereiro

- login-time-utils: 171 downloads a partir de 15 de fevereiro

- mongodb-connection-utils: 51 downloads a partir de 19 de fevereiro

- mongodb-execution-utils: 51 downloads a partir de 19 de fevereiro

Crescimento de Hackers Ligado a Coreia do Norte

As conexões com atores de ameaças norte-coreanos surgem do fato de que o JavaScript ofuscado embutido no pacote npm se sobrepõe a outro malware baseado em JavaScript chamado BeaverTail, que se propaga por um mecanismo semelhante. A campanha recebeu o codinome “Contagious Interview” pela Palo Alto Networks Unit 42 em novembro de 2023.

O “Contagious Interview ” ou Entrevista Contagiosa (Tradução Livre) é um pouco diferente da “Operation Dream Job” ou Operação Trabalho de Sonho (Tradução Livre) vinculada ao Grupo Lazarus , pois se concentra principalmente em direcionar desenvolvedores por meio de identidades falsas em portais de empregos freelance para enganá-los a instalar pacotes npm fraudulentos.

Um dos desenvolvedores que foi vítima da campanha confirmou à Phylum que o repositório é compartilhado sob a aparência de uma entrevista de codificação ao vivo, embora tenha dito que nunca o instalou em seu sistema.

“É mais importante do que nunca que tanto os desenvolvedores individuais quanto as organizações de desenvolvimento de software permaneçam vigilantes contra esses ataques no código aberto”, disse a empresa.

Achou essa notícia interessante? Inscreva-se na nossa newsletter ou siga-nos em nossas redes sociais para ler mais conteúdos exclusivos que publicamos.

Receba as últimas atualizações diretamente no seu celular através do nosso canal no WhatsApp. Clique aqui para se conectar agora.

Obtenha mais coisas como esta

Inscreva-se em nossa newsletter e receba conteúdos interessantes e atualizações em sua caixa de entrada de e-mail.

Obrigado por se inscrever.

Algo correu mal.