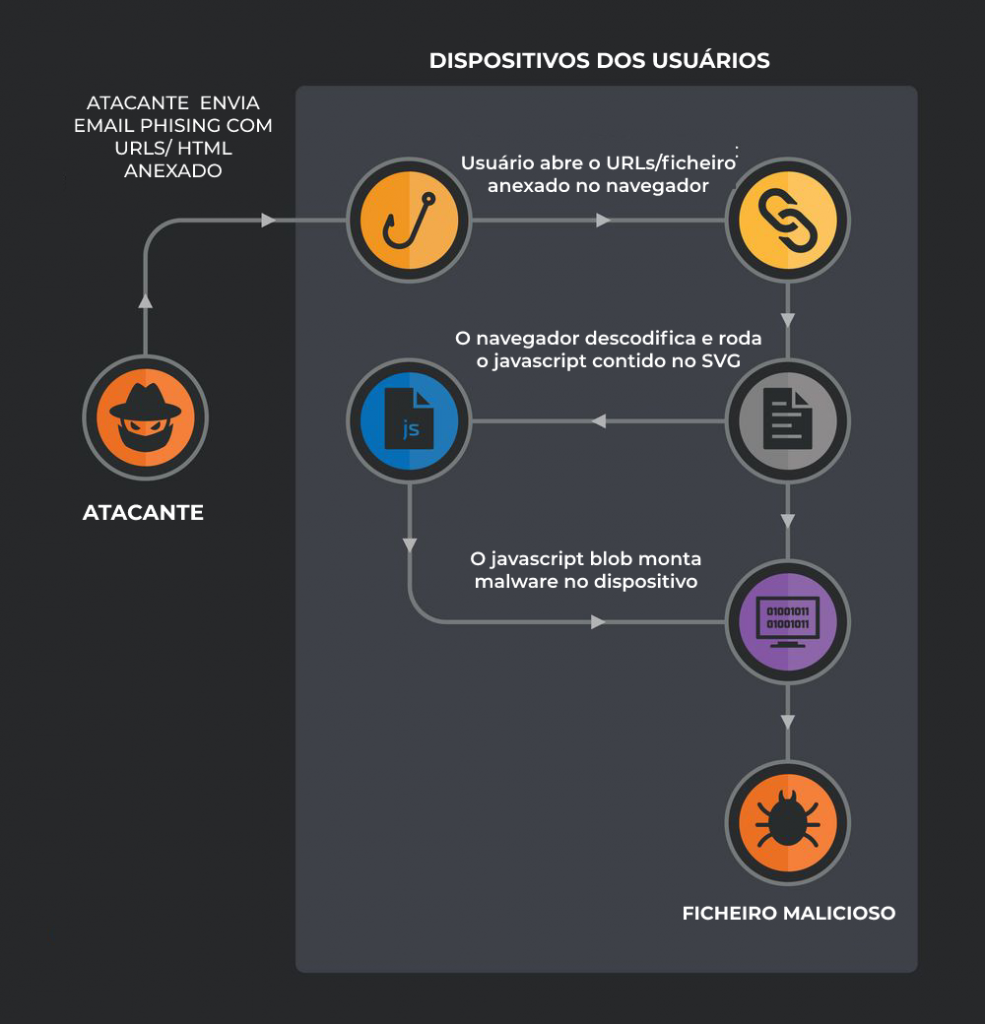

Para realizar contrabando de HTML, as campanhas de phishing por malware QBot utilizam ficheiros de imagem SVG como método de distribuição. Este método cria um instalador malicioso para Windows que pode ser executado pelo utilizador localmente.

Um instalador de malware QBot codificado em Base64 é remontado através de imagens SVG incorporadas que contêm JavaScript que podem ser utilizadas para executar este ataque. Assim que o navegador do alvo for aberto, o instalador será automaticamente descarregado e instalado.

Contrabando de HTML Baseado em SVG

Uma mensagem de e-mail de phishing que entrega o malware malicioso QBot também pode carregar outras cargas úteis (Payloads), tais como as seguintes:-

Ataque de Cobalto (Cobalt Strike)

Brute Ratel

Ransomware

ADS

Como o nome sugere, o contrabando de HTML envolve a encriptação de cargas úteis(payloads) JavaScript em anexos HTML ou websites de tal forma que não deixam qualquer rasto atrás de si.

Os documentos HTML descodificam automaticamente o JavaScript e executam-no quando são abertos. Scripts que correm localmente poderiam ser autorizados a executar funções maliciosas, incluindo a criação de executáveis que poderiam executar malware.

Os atores de ameaças utilizam este método para que possam evitar ser detetados no perímetro pelas seguintes entidades:

- Ferramentas de segurança

- Firewalls

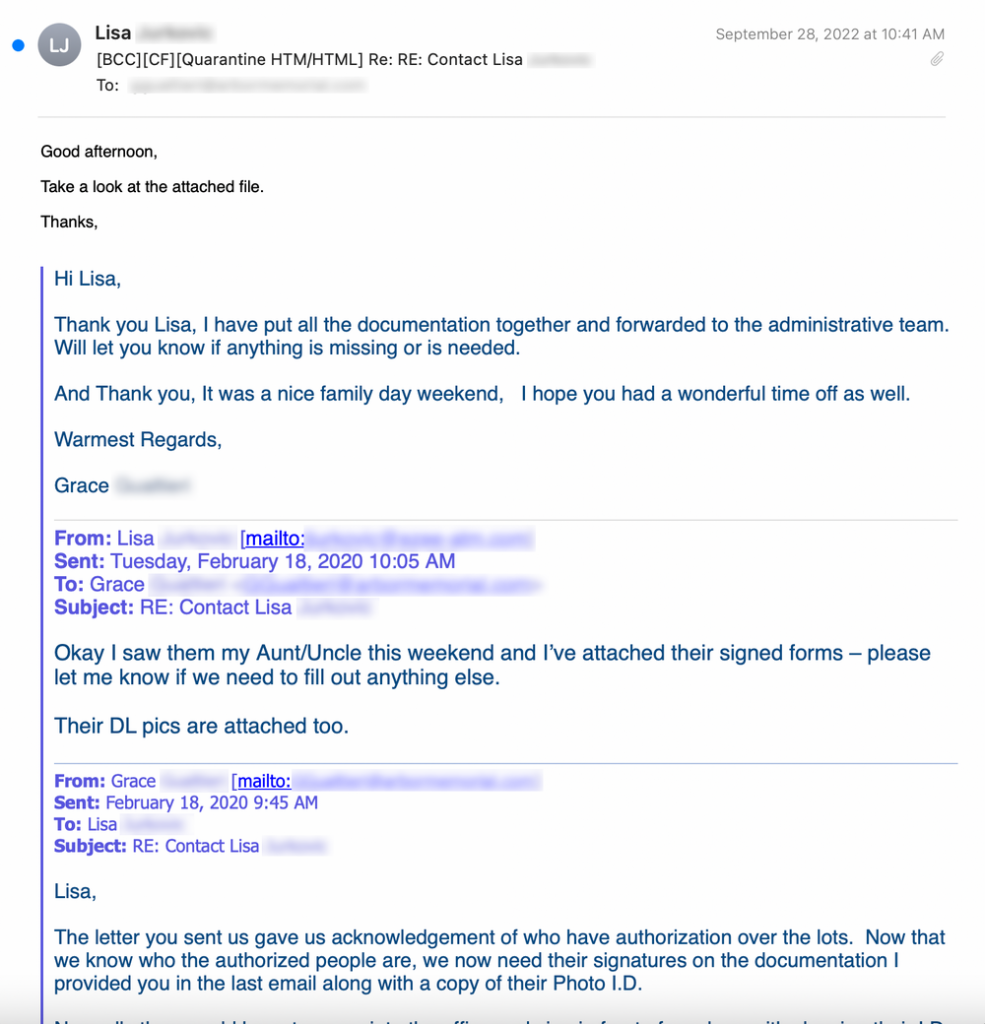

Numa nova campanha que foi observada pelos investigadores do Cisco Talos, os emails de phishing da QBot são utilizados para atrair os utilizadores a abrir um documento HTML que foi anexado a uma cadeia de resposta de email enviada usando endereços de email roubados.

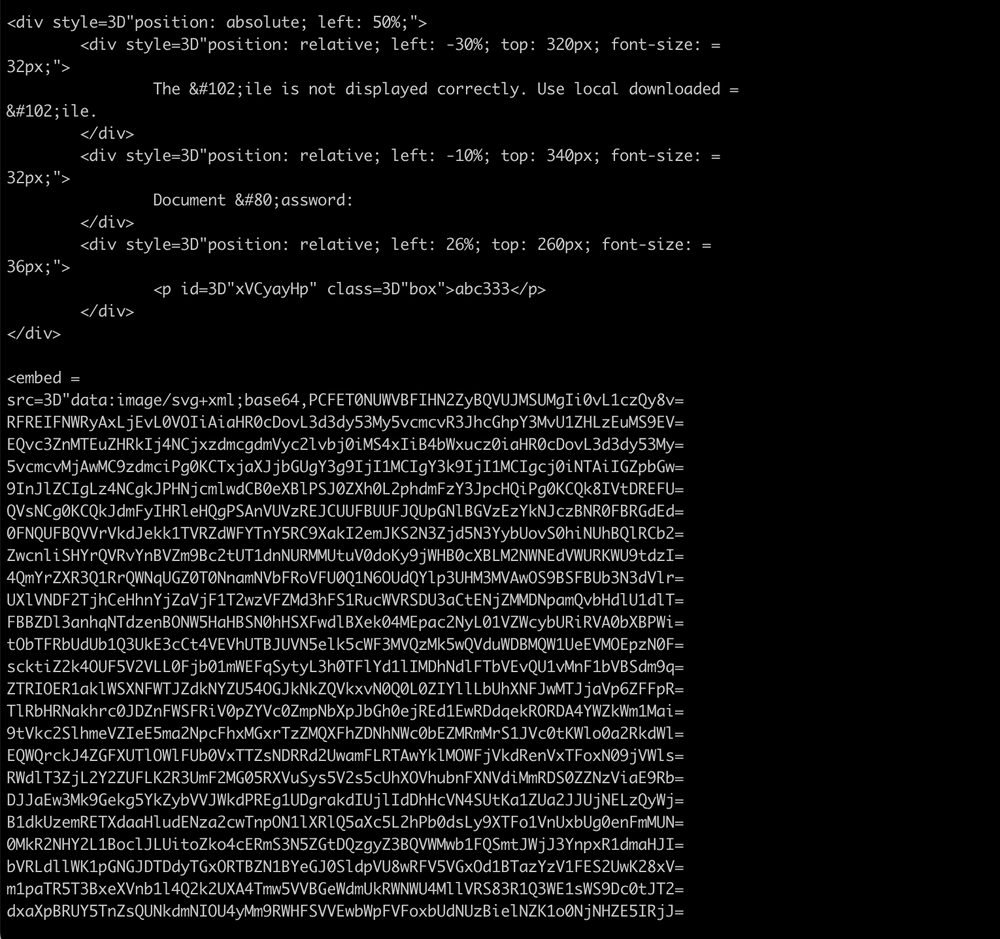

Uma imagem SVG codificada com base64 é incorporada no HTML deste anexo para esconder o código malicioso que foi escondido com a ajuda de uma técnica de contrabando de HTML

Uma vez que o SVG é um formato de imagem vetorial completamente baseado em XML, tem a capacidade de incluir tags HTML e esta característica é uma das melhores capacidades legítimas deste formato. Enquanto outros tipos de imagens macro como ficheiros JPG e PNG não vêm com tais capacidades.

Aqui o JavaScript e a imagem em formato SVG serão executados e exibidos assim que o documento HTML começar a carregar o ficheiro SVG através de uma das seguintes tags:

- <embed>

- <iframe>

Nos últimos anos, os ataques de contrabando de HTML tornaram-se mais comuns e provaram ser capazes de contornar alguns dispositivos de segurança.

Em primeiro lugar, o que os utilizadores têm de garantir é que tanto a execução VBScript como JavaScript devem ser bloqueadas para o conteúdo descarregado, a fim de evitar que ataques de contrabando de HTML aconteçam.

É também uma boa ideia educar os seus utilizadores sobre os perigos do contrabando de HTML, a fim de evitar ataques contra eles no futuro.

Obtenha mais coisas como esta

Inscreva-se em nossa newsletter e receba conteúdos interessantes e atualizações em sua caixa de entrada de e-mail.

Obrigado por se inscrever.

Algo correu mal.