A autenticação de dois fatores é um processo de segurança que ajuda a proteger sua conta online exigindo que você forneça duas formas de identificação para acessá-la, geralmente uma senha e um código de segurança enviado para o seu telefone ou gerado por um aplicativo.

No entanto, se alguém conseguir “bypassar” a autenticação de dois fatores, essa pessoa pode obter acesso não autorizado à sua conta, o que pode levar a problemas de segurança e privacidade.

É importante estar ciente desse termo e tomar medidas adicionais para proteger suas contas online, como usar senhas fortes e manter seus dispositivos seguros.

Uma nova cepa de malware conhecida como Rilide foi descoberta recentemente pelos analistas de segurança cibernética da Trustwave SpiderLabs. Esse novo malware é especificamente projetado para atacar navegadores da web construídos na plataforma Chromium, incluindo:

- Google Chrome

- Microsoft Edge

- Brave

- Opera

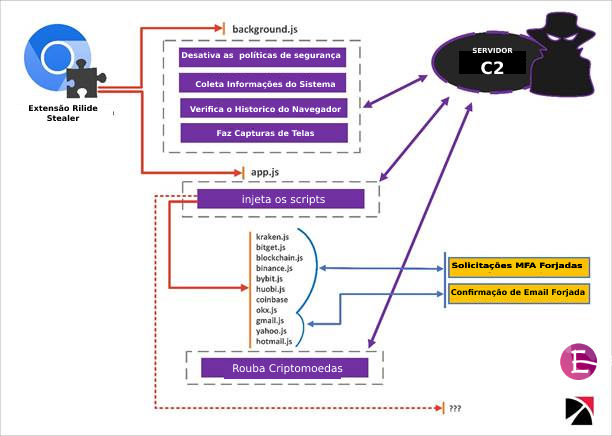

Pesquisadores da Trustwave SpiderLabs descobriram que o Rilide se camufla como uma extensão legítima do Google Drive para evitar detecção e utiliza recursos inerentes do Chrome para fins maliciosos.

Habilidades do Rilide

Existem diversas atividades maliciosas que podem ser realizadas por atores de ameaças usando o malware Rilide, incluindo:

- Monitoramento do histórico de navegação

- Captura de tela

- Injeção de scripts maliciosos

Campanhas Maliciosas

A capacidade única do Rilide de explorar diálogos falsos é o que a diferencia de outros malwares. Esses diálogos são usados para enganar os usuários e fazê-los revelar suas informações de autenticação em dois fatores (2FA), usadas para roubar criptomoedas secretamente.

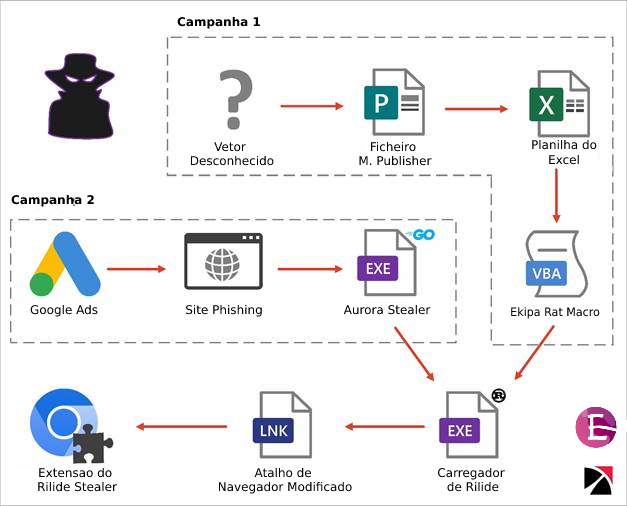

Foram descobertas duas campanhas maliciosas pela equipe da SpiderLabs, criadas para instalar a extensão do navegador Rilide no dispositivo da vítima.

Aqui abaixo, mencionamos as campanhas:

- Campanha 1: Ekipa RAT instalando o Rilide Stealer

- Campanha 2: Aurora Stealer abusando do Google Ads

Existem duas maneiras de carregar a extensão por meio do carregador de Rilide :

- Uma delas é feita por meio do Google Ads.

- A outra é feita por meio do Aurora Steale.

Para distribuir uma extensão maliciosa, um dos criminosos usou um programa chamado Ekipa RAT. Segundo o relatório da Trustwave, essa extensão maliciosa tem semelhanças com outras extensões vendidas para cibercriminosos, mas ainda não se sabe ao certo de onde vem esse malware.

Além disso, algumas partes de seu código foram vazadas em um fórum underground após uma disputa sobre pagamento excessivo de hackers que ainda não foi resolvida.

Uma Extensão Como Sanguessuga

Um tipo de software malicioso é instalado no sistema comprometido por meio de uma modificação nos arquivos de atalho do navegador da web pelo programa carregador do Rilide.

Quando o malware é executado, ele executa um script que anexa um ouvinte(listener) ao processo. Os atores mal-intencionados geralmente usam um ouvinte (listener) assim para detetar quando uma vítima muda de guia, recebe conteúdo de um site ou carrega uma página.

Além disso, o URL atual do site é verificado em relação à lista de alvos disponíveis no servidor C2 para determinar se corresponde.

A extensão carregará scripts adicionais quando houver correspondência, que serão injetados na página da web para roubar informações da vítima. Embora os dados visados estejam principalmente relacionados a:

- Criptomoedas

- Credenciais de conta de e-mail

- Carteiras bancárias

A extensão maliciosa não apenas ignora a função de “Política de Segurança de Conteúdo” (CSP) do navegador para carregar recursos externos que são normalmente bloqueados, mas também pode fazer capturas de tela e extrair o histórico de navegação, que é então enviado para o servidor de controle do atacante ou simplesmente C2.

Contornando a Autenticação de Dois Fatores (2FA)

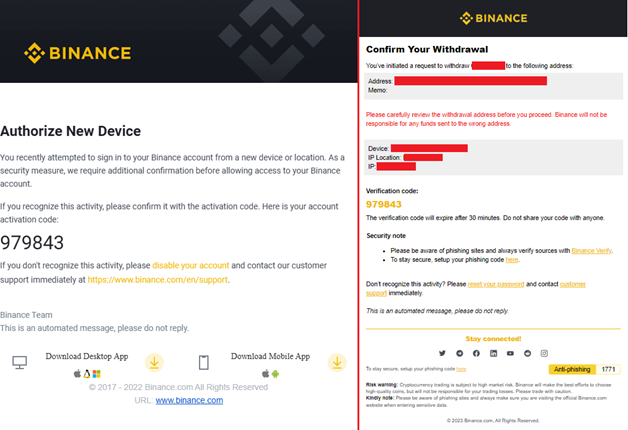

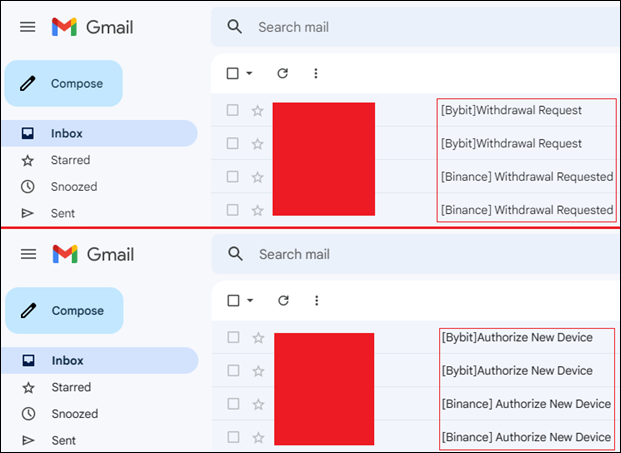

O sistema de forjamento do Rilide é ativado quando uma vítima tenta retirar criptomoedas de um serviço de câmbio alvo de malware. Nesse momento, o script malicioso é injetado em segundo plano, permitindo que o malware processe automaticamente a solicitação.

Para concluir o processo de saque, Rilide utiliza o código inserido pelo usuário na caixa de diálogo falsa. Uma vez feito isso, o valor do saque é automaticamente transferido para o endereço da carteira do ator ameaçador.

Se o usuário acessa sua caixa de correio eletrônico pelo mesmo navegador de internet, o Rilide substitui as confirmações por e-mail, incluindo o e-mail de solicitação de retirada, por uma falsa solicitação de autorização do dispositivo.

O avanço do Rilide destaca a natureza cada vez mais sofisticada das extensões maliciosas de navegador, que agora apresentam monitoramento ao vivo e sistemas automatizados para roubar dinheiro.

Embora a aplicação do Manifest v3 possa dificultar a operação de atores mal-intencionados, é improvável que resolva completamente o problema, já que a maioria das funções do Rilide ainda estarão acessíveis.

Se quiser saber mais detalhes sobre a pesquisa da Trustwave SpiderLabs clique aqui.

Glossário

- O Manifest v3: é uma atualização da plataforma do navegador Google Chrome que visa aumentar a segurança e a privacidade do usuário, limitando o acesso de extensões do navegador a certas funcionalidades do sistema. No entanto, a atualização tem sido criticada por alguns desenvolvedores de extensões, que afirmam que ela pode limitar significativamente a funcionalidade de algumas extensões, tornando-as menos úteis para os usuários.

- Bypass: Em segurança cibernética, refere-se a uma técnica utilizada para contornar ou ignorar um sistema de segurança, ou controle de acesso. É uma maneira de evitar as medidas de segurança estabelecidas pelos administradores do sistema ou pelos desenvolvedores de software para impedir o acesso não autorizado.

- Stealer: Em segurança cibernética, é um tipo de malware projetado para roubar informações confidenciais de um sistema infectado. Essas informações podem incluir senhas, históricos de navegação, detalhes de cartões de crédito, dados bancários e outros dados confidenciais armazenados no dispositivo.

Obtenha mais coisas como esta

Inscreva-se em nossa newsletter e receba conteúdos interessantes e atualizações em sua caixa de entrada de e-mail.

Obrigado por se inscrever.

Algo correu mal.